2. 网络与信息安全武警部队重点实验室,陕西 西安 710086;

3. 西安电子科技大学 综合业务网国家重点实验室,陕西 西安 710071

2. Key Lab. of the Armed Police Force for Network and Info. Security, Xi’an 710071, China;

3. State Key Lab. of Integrated Service Networks, Xidian Univ., Xi’an 710071, China

云计算技术是近年来最受欢迎的分布式计算方式之一。作为一种以数据存储和管理为核心的云计算系统,云存储技术因其便利、经济、高扩展性等特点,已成为一种新兴的存储模式[1]。然而,云存储技术在国内外飞速发展的同时,也暴露出许多安全隐患,尤其是用户云端数据的完整性可能遭受破坏[2]。如何保证云端数据的完整性不被破坏,已成为当前研究的热点。

在早期的远程数据完整性验证方案中,审计者需要从云端下载所有数据,然后使用本地存储的元数据来验证完整性。这种方法需要的通信和计算成本较高,导致算力与存储空间的巨大浪费。2007年,Ateniese等[3]首次正式定义数据持有性证明方案,该方案中,只需抽取部分数据内容进行审计,就能确认全部数据内容的完整性。2013年,Wang等[4]首次将云审计与身份基密码体制[5]结合,来审计云端数据的完整性,解决了审计方案中存在的证书管理复杂的问题。随后,研究者在基于身份的云审计方案中,添加数据动态更新、多用户批量审计、用户可撤销等各种功能,以满足用户的不同需求,由此基于身份的云审计方案研究成果趋向成熟。然而,基于身份的审计方案中仍存在密钥托管问题,即审计系统的安全性完全依赖于KGC的安全性及可信性,用户的私钥面临泄露的威胁。

针对基于身份的云审计方案中存在的密钥托管问题,2013年,Wang等[6]首次提出无证书云审计方案,但He等[7]指出,文献[6]方案在面对Ⅰ类型敌手时,攻击者可擅自替换用户的公钥,存在安全问题。Yang等[8]提出一种群用户数据共享的无证书云审计方案,该方案支持对数据内容、用户身份隐私保护和数据动态更新,但该方案中,云端每验证一个标签,需计算3次双线性对,计算开销较大。Ming等[9]提出的无证书云审计方案,实现了对于身份隐私的保护,但该方案中,即使所有外包数据都被云服务器删除,仍然能够伪造数据持有证明,并通过审计。Huang等[10]的方案支持数据的批量审计功能,并且基于中国剩余定理实现了高效的密钥更新功能,但该方案中云端存储的是加密后的数据块和使用未加密数据块计算的标签,因此生成的证据并不能满足验证等式。Kang等[11]将无证书云审计方案应用于无线体域网络,所提方案能抵抗恶意审计者,保护数据内容,但该方案中没有数据的动态更新过程。He等[12]的方案能够保护用户隐私,但存在安全性漏洞[13],云服务器即使篡改了用户数据,也可以通过审计。Ji等[14]对文献[12]进行安全性改进,重新定义了原文的安全模型,解决了其中的安全问题,但改进的方案中仍未描述云端数据的动态更新过程。Wu等[15]对保护隐私的无证书云审计方案的安全模型进行定义,所提方案支持多用户群组身份隐私保护,但该方案未描述动态更新和数据内容隐私保护,且云端在生成证明时,需计算2倍挑战数据块数量的双线性对,计算负担较大。Zhang等[16]设计的抵抗恶意审计者的无证书云审计方案没有数据动态更新的过程,且未实现数据隐私保护。He等[17]将无证书审计方案应用于基于云的智能电网数据管理系统,降低了计算开销,但该方案中功能不够完善,未介绍动态更新或批量审计的过程。另外,上述大部分无证书方案在审计过程中使用了幂指数、点哈希函数、双线性配对等大开销运算,双线性配对在实际应用中实现较难且开销较大[18],降低了方案的审计效率。

针对上述问题,本文基于椭圆曲线密码和无证书签名技术,设计了无双线性对的高效无证书公共云审计方案;使用虚拟索引数据结构,实现了方案对云端数据的动态更新;使用对称加密算法保护了云数据的内容隐私;基于分叉引理和离散对数问题的困难性,证明了方案是安全可靠的。方案在解决了身份基密钥托管问题的基础上,审计效率更高,计算开销有明显降低。

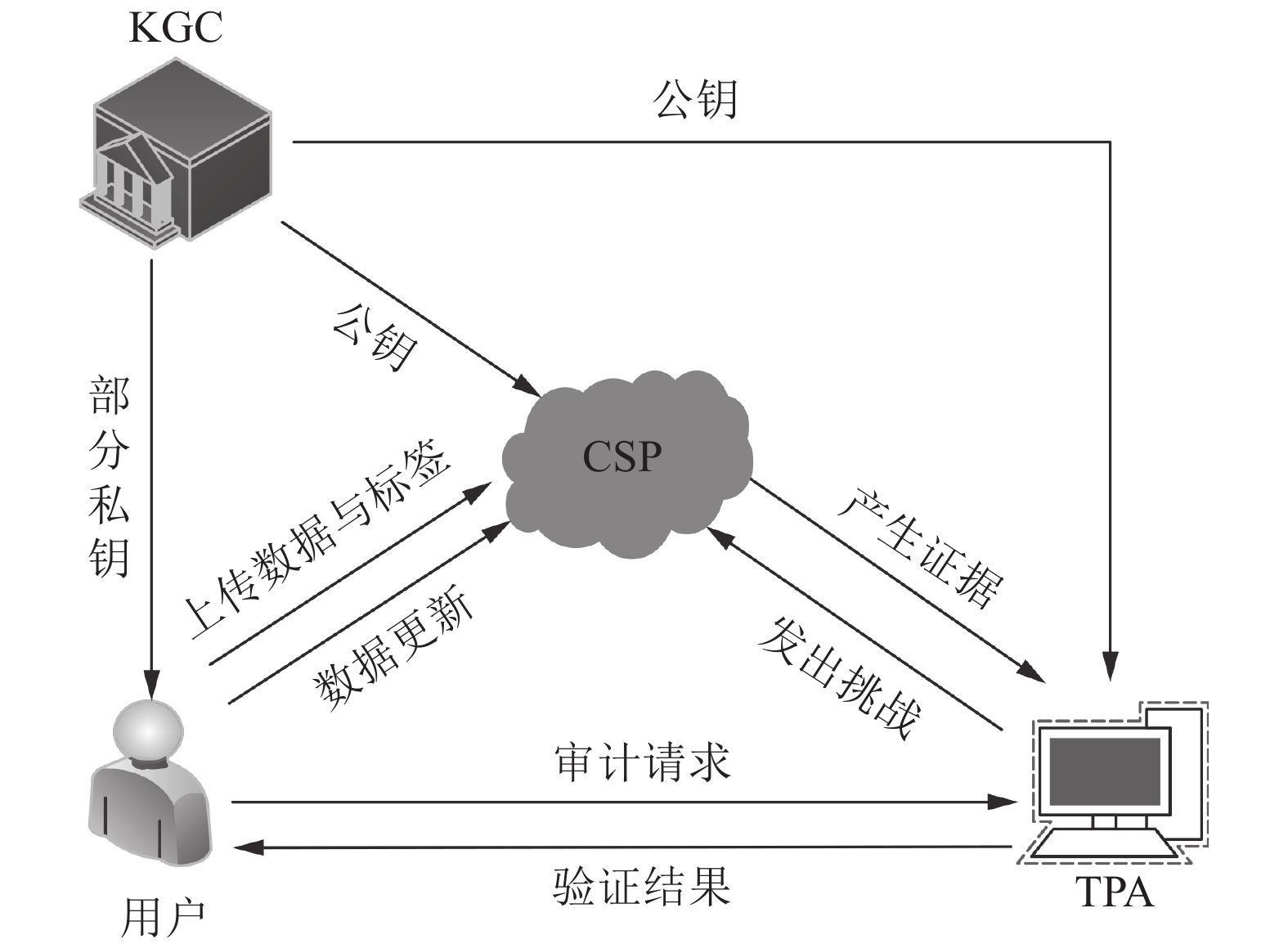

1 系统模型与相关技术 1.1 系统模型2013年,Wang等[19]首次定义云审计方案中的系统模型,规范了审计方案中的挑战–响应数据验证流程。本方案中使用的无证书云审计系统模型在文献[19]的基础上,增加了实体KGC,如图1所示。

|

| 图1 系统模型 Fig. 1 System model |

图1中,用户是使用云存储服务的实体,也是审计工作的发起人。云服务提供商(cloud service provider,CSP)对外提供数据云端存储与管理服务。TPA是由用户委托的审计任务的执行者,能够节省用户的开销。KGC是密钥生成中心,为审计系统产生密钥。

审计流程如下:首先,KGC与用户合作生成用户的公私钥。然后,用户将要存储的数据文件使用对称加密算法盲化,将数据文件分块,对每一个数据块计算标签,发送数据块和标签至云端,并删除本地数据和标签。上传数据后,用户可更新云端数据。TPA在收到用户的审计请求时,发送挑战给云端。最后,云端使用接收到的挑战与自身存储的数据块和标签,生成数据持有证明发送给TPA,由TPA对证明进行验证,并将结果告知用户。

1.2 无证书签名研究者们所提出的基于身份的密码体制虽然解决了复杂的证书管理问题,但导致了密钥托管问题的出现,即KGC的安全性和可靠性是决定系统安全性最为关键的因素,如果KGC存在漏洞,就会使用户私钥的安全性遭到威胁,随时可能被泄露[20]。为此,后续Al–Riyami等[21]提出了由用户和KGC一起生成用户私钥,并进行管理的无证书密码体制,可以很好地解决此类问题。

1.3 椭圆曲线密码椭圆曲线密码(elliptic curve cryptogr-aphy,ECC)的概念由Miller[22]和Koblitz[23]提出,其定义如下:

设定大素数p、素数域

本文使用胡冰洁等[24]提出的数字签名算法构造无证书云审计方案,将其中对单个消息的签名和验证扩展到对多数据块的标签生成和完整性审计。本方案具体包括如下7个算法:

1)

2)

3)

| $ {h}_{i}^{2}={H}_{2}\left({m}_{i},{ID},{K}_{i},X,{\eta }_{i}\right) $ | (1) |

| $ {h}_{i}^{3}={H}_{3}\left({m}_{i},{ID},{K}_{i},R,{\eta }_{i}\right) $ | (2) |

| $ {S}_{i}={h}_{i}^{3}x+d+{k}_{i}{h}_{i}^{2} $ | (3) |

式中:

4)

5)

6)

| $ \begin{aligned}[b]& \left({\sum\limits _{j=1}^{c}{h}_{j}^{2}}\right)^{-1}\left(S-{\sum\limits _{j=1}^{c}{h}_{j}^{3}}\cdot X-c\cdot R-\text{}c{H}_{1}\left({ID},R,X\right)\cdot {P}_{\text{pub}}\right)=\\&\qquad \qquad \qquad\qquad \qquad{\sum\limits _{j=1}^{c}}{K}_{j}\\[-20pt] \end{aligned} $ | (4) |

使用式(5)的推导过程证明,若式(4)成立,则云端数据是安全完整的 :

| $\begin{aligned}[b]& \left({\sum\limits _{j=1}^{c}{h}_{j}^{2}}\right)^{-1}\left({\sum\limits _{j=1}^{c}}(S_{j}\cdot P-{h}_{j}^{3}X)-c\cdot R-c{h}_{i}^{1}\cdot {P}_{\text{pub}}\right)= \left({\sum\limits _{j=1}^{c}}{h}_{j}^{2}\right)^{-1}\cdot \\& \Bigg({\sum\limits _{j=1}^{c}}({h}_{j}^{3}\cdot X+{h}_{j}^{2}\cdot {K}_{j})+cd\cdot P-{\sum\limits _{j=1}^{c}}{h}_{j}^{3}\cdot X-c\cdot R-c{h}_{i}^{1}\cdot {P}_{\text{pub}}\Bigg)=\\& \left({\sum\limits _{j=1}^{c}}{h}_{j}^{2}\right)^{-1}\cdot \Bigg({\sum\limits _{j=1}^{c}}{h}_{j}^{2}\cdot {K}_{j}+c(r+{k}_{\text{ms}}{h}_{i}^{1})\cdot P- c\cdot R-c{h}_{i}^{1}\cdot {P}_{\text{pub}}\Bigg)=\\&\;\; \left({\sum\limits _{j=1}^{c}}{h}_{j}^{2}\cdot {K}_{j}+c{k}_{\text{ms}}{H}_{1}\left({ID},R,X\right)\cdot P- c{H}_{1}\left({ID},R,X\right)\cdot {P}_{\text{pub}}\right)\cdot \\&\;\;\;\;\;\;\left({\sum\limits _{j=1}^{c}}{h}_{j}^{2}\right)^{-1}=\left({\sum _{j=1}^{c}}{h}_{j}^{2}\right)^{-1}{\sum_{j=1}^{c} }{h}_{j}^{2}\cdot {K}_{j}={\sum _{j=1}^{c}}{K}_{j}\\[-18pt] \end{aligned} $ | (5) |

7)

在数据块

删除数据块

修改数据块

假设加密后的数据文件F中块

| $ {S}_{i1}={h}_{i1}^{3}x+d+{k}_{i1}{h}_{i1}^{2} $ | (6) |

| $ {S}_{i2}={h}_{i2}^{3}x+d+{k}_{i2}{h}_{i2}^{2} $ | (7) |

设

| $ \begin{aligned}[b] {S}_{i}=&{a}_{1}{S}_{i1}+{a}_{2}{S}_{i2}= {a}_{1}({h}_{i1}^{3}x+d+{k}_{i1}{h}_{i1}^{2})+\\&{a}_{2}({h}_{i2}^{3}x+d+{k}_{i2}{h}_{i2}^{2})=({a}_{1}{h}_{i1}^{3}+{a}_{2}{h}_{i2}^{3})x+\\&({a}_{1}+{a}_{2})d+{a}_{1}{h}_{i1}^{2}{k}_{i1}+{a}_{2}{h}_{i2}^{2}{k}_{i2} \end{aligned} $ | (8) |

将式(8)结果与

| $\;\;\;\;\;\;\;\;\;\;\;\;\left\{ \begin{array}{l} {a}_{1}{H}_{3}\left({m}_{i1}\right)+{a}_{2}{H}_{3}\left({m}_{i2}\right)={H}_{3}\left({m}_{i}\right),\\{a}_{1}{H}_{2}\left({m}_{i1}\right){k}_{i1}+{a}_{2}{H}_{2}\left({m}_{i2}\right){k}_{i2}={H}_{2}\left({m}_{i}\right) \end{array}\right.$ | (9) |

此时,式(9)成立的概率忽略不计,因此,在

在随机谕言模型中,假设敌手

证明:设

①公钥询问。当

②

③秘密值询问。当

④部分私钥询问。当

⑤公钥替换询问。当

⑥完整私钥询问。当

⑦标签生成询问。当

伪造:

| $\qquad \qquad \left\{ \begin{array}{l}S={x}_{A}{h}_{A}^{3}+{r}_{A}+{k}_{\text{ms}}{h}_{A}^{1}+{k}_{A}{h}_{A}^{2},\\ {S}{{'}}={x}_{A}{h}_{A}^{3}+{r}_{A}+{k}_{\text{ms}} {{h}_{A}^{1}}'+{k}_{A} {h}_{A}^{2}\end{array}\right. $ | (10) |

根据式(10)计算得到

定义事件

| $ {\;\;\;\;\;\;\;\;\;\;\;\; P\left({E}_{1}\right)\ge \left(1-\frac{1}{{q}_{1}+{q}_{2}+1}\right)^{{q}_{1}+{q}_{2}}} $ | (11) |

| $ P\left({E}_{2}\right)=\frac{1}{{q}_{1}+{q}_{2}+1} $ | (12) |

设

| $ {\;\;\;\;\;\;\;\;\;\;P\left({E}_{3}\right)\ge \frac{1}{e}\frac{1}{{q}_{1}+{q}_{2}+1}\left(1-\frac{1}{e}\right)\frac{1}{{q}_{{H}_{1}}}\varepsilon} $ | (13) |

若

在随机谕言模型中,假设敌手

证明:设

①公钥询问。当

②

③秘密值询问。当

④私钥询问。与敌手

⑤标签生成询问。当

伪造:与敌手

| $\qquad \qquad \left\{ \begin{array}{l} S={x}_{A}{h}_{A}^{3}+{r}_{A}+{k}_{\text{ms}} {h}_{A}^{1}+{k}_{A} {h}_{A}^{2},\\ {S'}={x}_{A}{h_{A}^{3}}'+{r}_{A}+{k}_{\text{ms}} {h}_{A}^{1}+{k}_{A} {h}_{A}^{2} \end{array}\right.$ | (14) |

计算得

定义事件

| $ {\;\;\;\;\;\;\;\;\;\;\;P\left({E}_{1}\right)\ge {\left(1-\frac{1}{{q}_{2}+{q}_{3}+1}\right)}^{{q}_{2}+{q}_{3}}} $ | (15) |

| $ P\left({E}_{2}\right)=\frac{1}{{q}_{2}+{q}_{3}+1} $ | (16) |

假设

| $ {\;\;\;\;\;\;\;\;\;\;\;\;\;\;P\left({E}_{3}\right)\ge \frac{1}{e}\frac{1}{{q}_{2}+{q}_{3}+1}\left(1-\frac{1}{e}\right)\frac{1}{{q}_{{H}_{3}}}\varepsilon }$ | (17) |

若

用户持有私钥

对方案的效率进行数值分析与实验验证,并从计算开销角度,将本方案与现有各无证书云审计方案进行了对比。

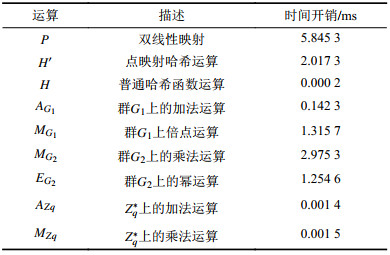

利用JPBC库进行实验,选取JPBC库中的

| 表1 各运算平均时间开销 Tab. 1 Average time cost of each operation |

|

对本方案的计算开销进行数值分析,在

| 表2 各方案在不同阶段的计算开销对比 Tab. 2 Calculation cost comparison of each scheme in different stages |

|

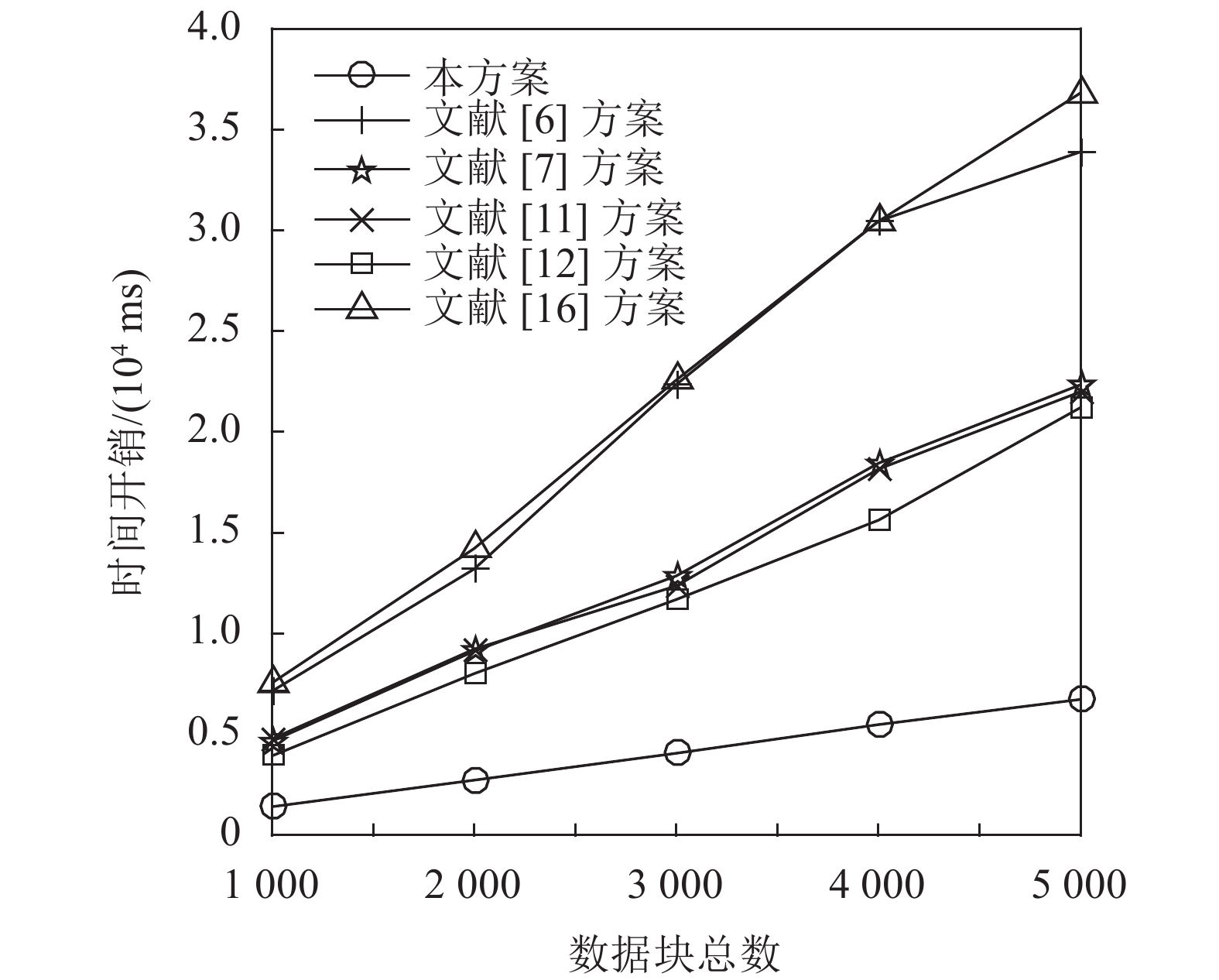

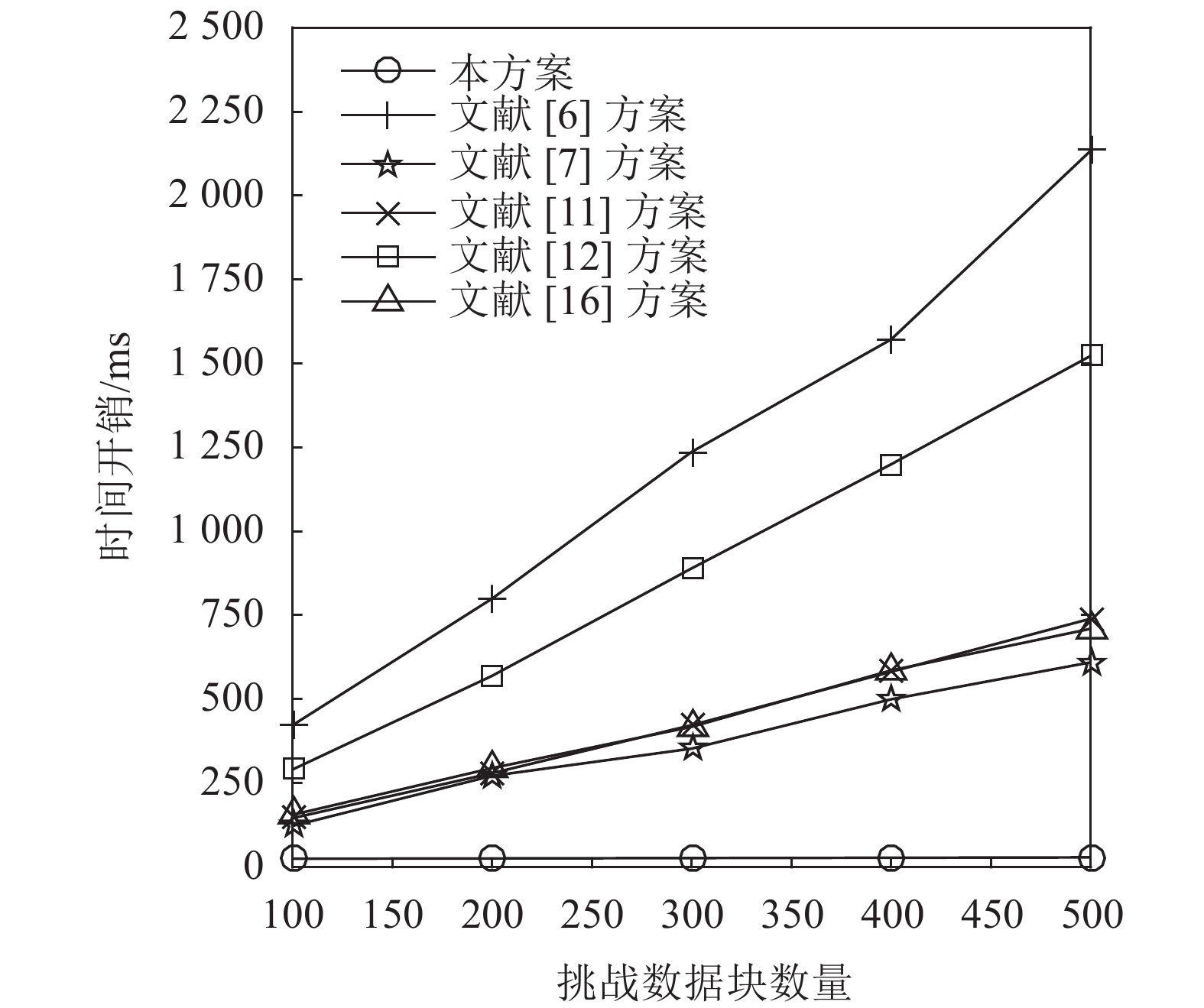

由表2可以看出:在

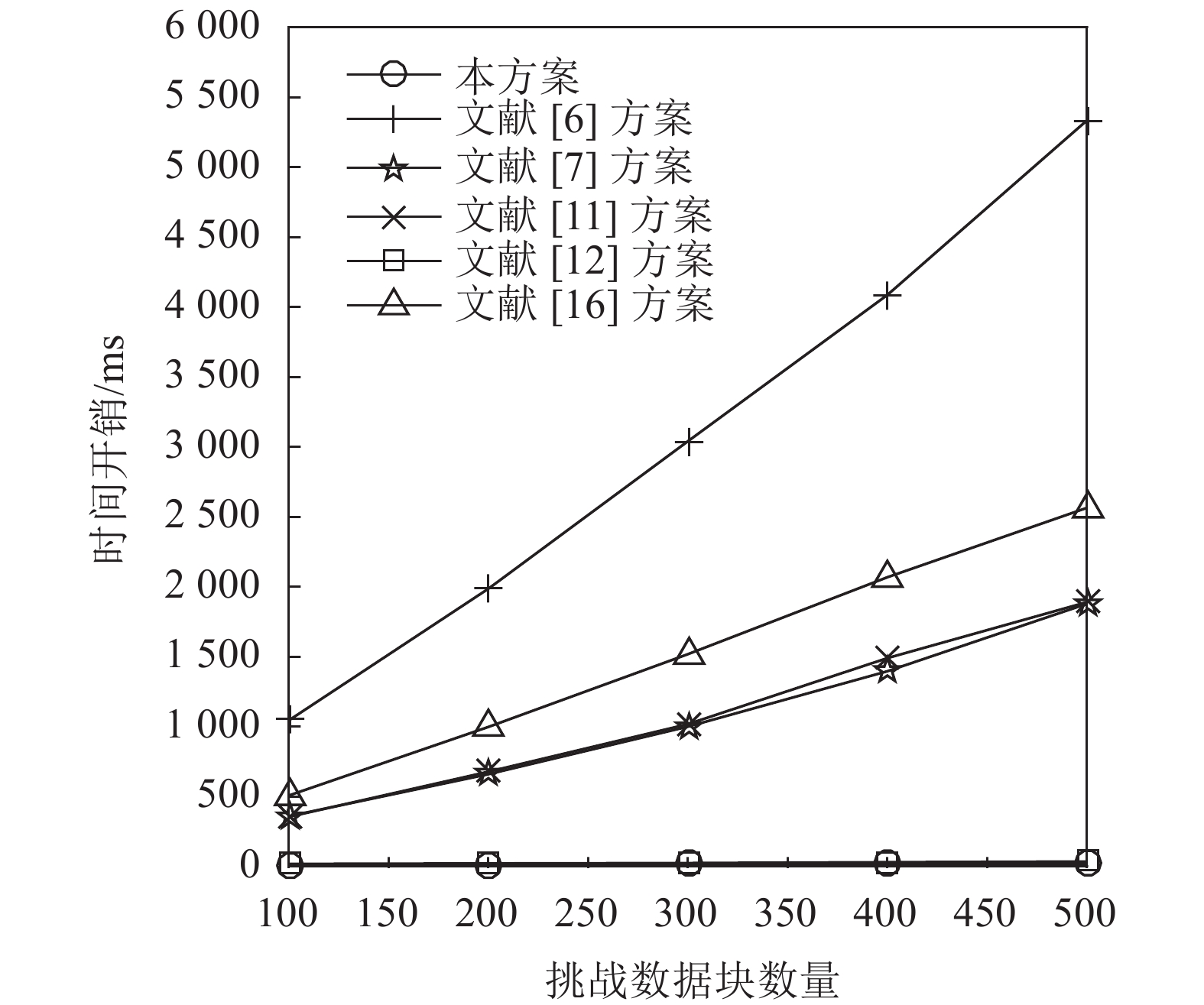

为了测试本方案在实际应用中的性能,且更直观地对比各方案的计算开销,在实验环境下运行各方案,设定数据块大小为2 kB,记录各方案在TagGen、ProofGen、VerifyProof阶段的时间开销数据,根据数据绘制图2~4。在数据块总数

|

| 图2 TagGen阶段时间开销对比 Fig. 2 Comparison of time cost in TagGen |

|

| 图3 ProofGen阶段时间开销对比 Fig. 3 Comparison of time cost in ProofGen |

|

| 图4 VerifyProof阶段时间开销对比 Fig. 4 Comparison of time cost in VerifyProof |

5 结束语

针对现有云审计方案中存在的证书管理问题和密钥托管问题,以及现有无证书云审计方案安全性不足且审计效率较低的问题,设计了一种安全高效的无证书云审计方案。本方案在正确验证云端数据完整性的基础上,能够实现高效的动态更新功能,支持数据内容隐私保护,降低了计算、通信开销,且更加安全。下一步研究将结合区块链技术或格密码技术,为云审计方案增加更多功能,以适应未来更加复杂的需求。

| [1] |

Singh B,Dhawan S,Arora A,et al. A view of cloud computing[J]. International Journal of Computers & Technology, 2005, 4(2): 387-392. DOI:10.24297/ijct.v4i2b1.3226 |

| [2] |

Quick D,Martini B,Choo K K R.Cloud storage forensics[M].Oxford:Syngress,2014:13–15.

|

| [3] |

Ateniese G,Burns R,Curtmola R,et al.Provable data possession at untrusted stores[C]//Proceedings of the 14th ACM Conference on Computer and Communications Security—CCS’07.New York:ACM,2007:598–609.

|

| [4] |

Wang Huaqun,Wu Qianhong,Qin Bo,et al. Identity-based remote data possession checking in public clouds[J]. IET Information Security, 2014, 8(2): 114-121. DOI:10.1049/iet-ifs.2012.0271 |

| [5] |

Shamir A.Identity-based cryptosystems and signature schemes[M]//Advances in Cryptology—CRYPTO 1984.Heidelberg:Springer,1985:47–53.

|

| [6] |

Wang Boyang,Li Baochun,Li Hui,et al.Certificateless public auditing for data integrity in the cloud[C]//Proceedings of the 2013 IEEE Conference on Communications and Network Security.National Harbor:IEEE,2013:136–144.

|

| [7] |

He Debiao,Zeadally S,Wu Libing. Certificateless public auditing scheme for cloud-assisted wireless body area networks[J]. IEEE Systems Journal, 2018, 12(1): 64-73. DOI:10.1109/JSYST.2015.2428620 |

| [8] |

Yang Hongbin,Jiang Shuxiong,Shen Wenfeng,et al. Certificateless provable group shared data possession with comprehensive privacy preservation for cloud storage[J]. Future Internet, 2018, 10(6): 49. DOI:10.3390/fi10060049 |

| [9] |

Ming Yang,Shi Wenchang. Efficient privacy-preserving certificateless provable data possession scheme for cloud storage[J]. IEEE Access, 2019, 7: 122091-122105. DOI:10.1109/ACCESS.2019.2938528 |

| [10] |

Huang Longxia,Zhou Junlong,Zhang Gongxuan,et al. Certificateless public verification for data storage and sharing in the cloud[J]. Chinese Journal of Electronics, 2020, 29(4): 639-647. DOI:10.1049/cje.2020.05.007 |

| [11] |

Kang Baoyuan,Wang Jiaqiang,Shao Dongyang. Certificateless public auditing with privacy preserving for cloud-assisted wireless body area networks[J]. Mobile Information Systems, 2017, 2017: 2925465. DOI:10.1155/2017/2925465 |

| [12] |

He Debiao,Kumar N,Wang Huaqun,et al. Privacy-preserving certificateless provable data possession scheme for big data storage on cloud[J]. Applied Mathematics and Computation, 2017, 314: 31-43. DOI:10.1016/j.amc.2017.07.008 |

| [13] |

Liao Yongjian,Liang Yikuan,Oyewole A W,et al. Security analysis of a certificateless provable data possession scheme in cloud[J]. IEEE Access, 2019, 7: 93259-93263. DOI:10.1109/ACCESS.2019.2928032 |

| [14] |

Ji Yanyan,Shao Bilin,Chang Jinyong,et al. Privacy-preserving certificateless provable data possession scheme for big data storage on cloud,revisited[J]. Applied Mathematics and Computation, 2020, 386: 125478. DOI:10.1016/j.amc.2020.125478 |

| [15] |

Wu Ge,Mu Yi,Susilo W,et al. Privacy-preserving certificateless cloud auditing with multiple users[J]. Wireless Personal Communications, 2019, 106(3): 1161-1182. DOI:10.1007/s11277-019-06208-1 |

| [16] |

Zhang Yuan,Xu Chunxiang,Yu Shui,et al. SCLPV:Secure certificateless public verification for cloud-based cyber-physical-social systems against malicious auditors[J]. IEEE Transactions on Computational Social Systems, 2015, 2(4): 159-170. DOI:10.1109/TCSS.2016.2517205 |

| [17] |

He Debiao,Kumar N,Zeadally S,et al. Certificateless provable data possession scheme for cloud-based smart grid data management systems[J]. IEEE Transactions on Industrial Informatics, 2018, 14(3): 1232-1241. DOI:10.1109/TII.2017.2761806 |

| [18] |

Galbraith S D,Paterson K G,Smart N P. Pairings for cryptographers[J]. Discrete Applied Mathematics, 2008, 156(16): 3113-3121. DOI:10.1016/j.dam.2007.12.010 |

| [19] |

Wang Cong,Chow S S M,Wang Qian,et al. Privacy-preserving public auditing for secure cloud storage[J]. IEEE Transactions on Computers, 2013, 62(2): 362-375. DOI:10.1109/TC.2011.245 |

| [20] |

Jin Zhengping.Research on the key escrow problem in identity based cryptosystem[D].Beijing:Beijing University of Posts and Telecommunications,2010. 金正平.基于身份的密码体制中密钥托管问题的相关研究[D].北京:北京邮电大学,2010. |

| [21] |

Al–Riyami S S,Paterson K G.Certificateless public key cryptography[M]//Advances in Cryptology—ASIACRYPT 2003.Heidelberg:Springer,2003:452–473.

|

| [22] |

Miller V.Use of elliptic curves in cryptography[M]//Advances in Cryptology—CRYPTO’85 Proceedings.Heidelberg:Springer,1986:417–426.

|

| [23] |

Koblitz N. Elliptic curve cryptosystems[J]. Mathematics of Computation, 1987, 48(177): 203-209. DOI:10.1090/s0025-5718-1987-0866109-5 |

| [24] |

Hu Bingjie,Zhou Yanwei,Yang Bo,et al. Secure and efficient certificateless signature scheme without bilinear parings[J]. Journal of Yunnan University(Natural Sciences Edition), 2021, 43(3): 462-469. [胡冰洁,周彦伟,杨波,等. 安全高效的无双线性对的无证书签名方案[J]. 云南大学学报(自然科学版), 2021, 43(3): 462-469. DOI:10.7540/j.ynu.20200026] |

| [25] |

Han Jing,Li Yanping,Yu Yong,et al. Cloud auditing scheme with dynamic revocation of users and real-time updates of data[J]. Journal of Software, 2020, 31(2): 578-596. [韩静,李艳平,禹勇,等. 用户可动态撤销及数据可实时更新的云审计方案[J]. 软件学报, 2020, 31(2): 578-596. DOI:10.13328/j.cnki.jos.005633] |

| [26] |

杨波.现代密码学[M].3版.北京:清华大学出版社,2015.

|

2022, Vol. 54

2022, Vol. 54