Research Framework and Anticipated Results of New Network Architecture and Key Technologies Supported by Endogenous Security

-

摘要: 目前,网络威胁已进入未知威胁时代。然而,传统网络安全基于“马奇诺”式的静态被动防御,缺乏自主性以及自我演化进化的内生安全能力,对未知威胁基本上只能通过“打补丁”的方式事后弥补。这种亡羊补牢的处理方法往往伴随巨大的损失,必须寻求新的思路。网络安全保护系统与人体免疫系统具有惊人的相似性,免疫系统无需病毒先验知识,学习推演能力强,天生具备未知病毒的灭活能力。有鉴于此,本文以“未知威胁”为核心,以“人工免疫”为创新手段,紧紧围绕未知威胁环境下网络安全系统自身演进机理、未知威胁环境下网络自适应可信传输条件、不完备条件下未知威胁快速发现机制,以及不完备条件下未知威胁快速应对策略等四大关键科学问题,分别开展1个基础理论、3大关键技术及1套原型系统的研究。通过面向内生安全基于免疫的新型网络体系结构与基础理论,基于 mRNA 免疫的可信任网络寻址与路由控制技术、大规模动态可信行为分析与未知网络威胁发现技术、基于免疫的网络动态风险评估与控制技术等研究,突破传统网络安全以“打补丁”为主被动防御的技术瓶颈,藉此奠定内生安全免疫支撑的新型网络系统的基础理论和方法。通过构建一个面向内生安全基于免疫的新型网络原型系统,对研究成果进行技术验证,同时根据验证结果对所提出理论及方法进行改进和提高。通过上述研究实现以下5个方面创新:一是,面向内生安全的网络空间安全免疫体系结构;二是,基于mRNA免疫的可信任网络寻址与路由控制方法;三是,基于基因进化演化的未知网络威胁自适应发现方法;四是,基于人体体温预警机制的网络动态风险实时定量计算方法;五是,基于特异性免疫的快速动态反馈迭代网络风险控制方法。本研究成果对网络空间安全保护的科学研究、技术研发、产业发展等具有十分重要的理论意义和实际应用价值。Abstract: At present, network threats have entered the era of unknown threats. However, traditional network security is based on “Maginot” static passive defense, which lacks autonomy and endogenous security ability of self evolution. The unknown threats can only be remedied afterwards by “patching”. Yet, this method is often accompanied by huge losses, and new ideas should be sought. The network security protection system has striking similarities with the human immune system. The immune system does not require prior knowledge of viruses, has strong learning and deduction ability, and is born with the ability to inactivate unknown viruses. Inspired by immune system, with “unknown threat” as the core and “artificial immunity” as the innovative means, this research focused on four key scientific issues, including the evolution mechanism of network security system, network adaptive trusted transmission conditions, the rapid discovery mechanism of unknown threat, and the rapid response strategy of unknown threat. Meanwhile, a basic theory, three key technologies, and a prototype system were studied in this paper. Through the research on new network architecture and basic theory based on immunity for endogenous security, the mRNA immune-based trusted network addressing and routing control technology, the large-scale dynamic trusted behavior analysis and unknown network threat discovery technology, and the immune-based network dynamic risk assessment and control technology, the traditional “patch” passive defense network security technology bottleneck will be broken, thereby laying the basic theory and method of the new network system supported by endogenous security. Finally, by constructing a new immune-based network prototype system for endogenous security, the research results were technically verified, and the proposed theories and methods can be further improved according to the verification results. Through the above research, the following five innovations have been achieved: 1) the cyberspace security immune architecture for endogenous security, 2) the mRNA immune-based trusted network addressing and routing control method, 3) the adaptive discovery method of unknown network threats based on gene evolution, 4) the real-time quantitative calculation method of network dynamic risk based on human body temperature warning mechanism, 5) the rapid dynamic feedback iterative network risk control method based on specific immunity. The research results have important theoretical significance and practical application value for scientific research, technology research, and industrial development of cyberspace security protection.

-

目前,全球网络安全已步入未知威胁时代。据Kaspersky Labs最新统计[1],2021年全球共发现6.9亿次网络攻击,平均每天出现38万种新型攻击,在所遭受的网络攻击中,未知网络威胁的比例急剧上升,已成为影响网络安全的重要因素,涉及到国家政治、经济、军事等多个领域,成为当前国家级网络安全对抗亟待解决的关键技术难题。

然而,传统网络安全基于“马奇诺”式的静态被动防御,缺乏自主性以及自我进化演进能力,对未知网络威胁无能为力,基本上只能通过“打补丁”的方式事后弥补,然而这种亡羊补牢的处理方法往往伴随巨大的损失,必须寻求新的思路。

网络安全防御系统与人体内生的免疫系统具有惊人的相似性,两者都是要在高对抗的复杂环境中保护自身免受外来攻击。免疫系统无需先验知识,学习演化能力强,天生具备未知病毒的检测能力。于是,模拟人体免疫系统的网络内生安全免疫技术成为近年来国际学术前沿研究的热点。

1. 国内外研究现状

2002年,《Nature》专题报道了美国科学院院士Perelson与新墨西哥大学Forrest在网络安全免疫方面的研究[2]。Forrest等[3]在《Science》再次展现了基于免疫的未知病毒发现和控制其传播的方法。Dasgupta等[4]在美国国防高级研究计划局的支持下,提出了一种多层次免疫学习模型,利用网络环境中个体之间的相互刺激来进行网络入侵检测。Cohen等[5]在《Nature Reviews Immunology》上阐述了计算机免疫系统与生物免疫系统的研究是相互促进的关系。Timmis等[6-7]对人工免疫进行了深入系统性的研究,并指出基于人工免疫的入侵检测是人工免疫当前最主要的应用研究方向之一。Okamoto等[8]提出了基于免疫机制的类UNIX恶意软件检测系统与恶意软件检测系统的评估框架。 Twycross等[9]将固有免疫和自适应免疫相结合的生物免疫融合机制应用于网络入侵检测。Kephart等[10]在《Science》上再次阐述了应用人工免疫进行计算机流行病毒防御的原理和优势。波兰科学院与比亚韦斯托克大学合作进行人工免疫在计算机安全领域的应用研究,提出了基于改进人工免疫算法的异常检测模型[11]。Lima等[12]将人工免疫算法用于智能电网的入侵检测及异常状态的诊断和预测。Blum等[13]开发了一种人工生物免疫指示系统,解决网络未知入侵检测问题。Branitskiy等[14]利用人工免疫算法构建了网络连接异常的自适应检测系统。Jha等[15]通过模拟人体T细胞的识别能力和B细胞的学习能力,提出了一种基于免疫系统的无监督聚类实时入侵检测系统。 Greensmith等[16]受人类免疫系统对病原体的初级反应和二次反应的启发,提出了人工免疫系统在异常检测和模式识别中的反应机制。Wagner等[17]针对网络环境威胁的变化,提出了一种基于自然免疫进化优化的网络决策支持系统。Nuakoh等[18]成功将人工免疫识别系统应用于社交网络、电子银行的欺诈攻击检测。美国科学院院士Perelson等[19]在《PNAS》上提出抗原的动态变化是适应性免疫反应大小和特异性的关键调节因子,为网络动态自适应防御的调节和控制提供了理论依据。

网络空间安全免疫的研究同样受到了国内学者的高度关注。李涛[20]出版了国内外第一部有关计算机免疫的专著《计算机免疫学》,并提出了基于免疫的网络入侵检测、风险评估与控制等技术[21-22]。吴作顺等[23]针对人工免疫系统中用于免疫检测器训练的否定选择算法进行改进,通过引入r连续位匹配的递归方程优化了免疫检测器的生成效率。吴泽俊等[24]提出了一种面向入侵检测的克隆选择算法,采用一种新的基因型与表现型的表达方式,对入侵检测的人工免疫模型进行了有效改进。Zhang等[25]提出了基于免疫移动agent的分布式入侵检测模型,该模型利用进化否定选择算法生成的检测器,使免疫主体可以根据实际情况进行进化以适应入侵模式的变化。Zhang等[26]提出受限免疫检测器和任意r位连续匹配算法,实现了面向网络入侵的快速免疫检测系统,此外通过检测器的全生命周期进化过程分析,证实了人工免疫系统能够自适应动态变化的网络环境。Mo等[27]针对入侵检测过程中相似亲和力的抗体导致不能保持多样性的问题,利用免疫网络机制和遗传算法中的交叉算子设计了免疫网络克隆优化算法,实现了检测过程中针对性的策略部署。安辉耀等[28]将淋巴细胞的群体刺激机制引入到人工免疫系统中,验证了多淋巴细胞在入侵检测中的协同工作能力,提高了人工免疫系统的入侵检测率。Fu等[29-30]提出了一种基于免疫危险理论的入侵检测模型,并应用于无线传感网络入侵检测过程,该模型具有分布式协作机制,有效提升了检测性能,同时降低了传感器能耗。Zeng等[31]提出一种新的否定选择算法用于异常检测,通过使用可变自体半径与双向匹配规则有效提升了免疫检测器的生成效率。Tan等[32]将人工免疫与SVM结合,提出了基于免疫的垃圾邮件检测方法,该方法具有动态和自适应特性,不间断跟踪电子邮件内容和用户兴趣的能力,其准确度、召回率及检测速度都得到有效提升。王鑫等[33]提出了基于免疫危险理论的树突细胞DCA检测策略,使用DCA对系统的流量异常、恶意操作等进行分类检测。Shi等[34]提出了一种基于免疫的网络安全态势时间序列预测方法,把抗体进化算子用于建立网络安全态势预测模型的数学模型,提高了网络安全态势预测精度。Gong等[35]使用免疫机制对卷积神经网络进行了改进,提出了一种新的免疫卷积神经网络算法,提升了基于神经网络的网络威胁发现体系的检测成功率和速率。魏明军等[36]在多种群免疫算法和克隆选择算法的基础上,提出基于多种群克隆选择的入侵检测模型。钟晓睿等[37]提出了基于免疫和Petri网的信息系统安全态势评估网,对信息系统进行了形式化建模,并利用免疫和博弈原理对系统的攻防态势进行实时分析。徐杨等[38]提出了基于混合人工免疫算法的网络安全事件融合方法,通过免疫进化获得优化的融合解决方案以及快速免疫进化机制,能够实现多对多的实例匹配关系的事件融合分析。吕婧淑等[39]通过模拟免疫细胞的耐受训练和免疫记忆机制,提出了基于免疫的区块链eclipse攻击的异常检测方法。贾琳等[40]提出了基于密度峰值聚类和自体抗原聚类的入侵检测器生成方法,该方法可减少免疫检测器生成的随机性,提高了入侵检测的准确率,降低了检测误报率。

2. 研究内容

2.1 凝练关键科学问题

对于网络攻击,传统技术基本上都是针对已知网络威胁和漏洞等的分析和评估,无法有效应对未知攻击,只能以“打补丁”的方式进行事后弥补,然而,这种“亡羊补牢”的处理方法往往伴随巨大的损失,在当前未知威胁日益严峻的情况下,该问题愈发突出,安全隐患尤为严峻。

未知网络威胁分析面临的巨大挑战在于:如何实现具有内生安全能力的网络安全系统,确保网络数据传输全程可信,在网络攻击先验知识不完备情况下,如何做到未知威胁的快速发现、快速表征与快速控制。传统方法对此面临无法逾越的技术瓶颈,需要另辟蹊径。

针对网络内生安全免疫技术研究面临的技术挑战,本研究凝练为4个科学问题:

1)未知威胁环境下网络安全系统自身演进机理。如何实现网络安全系统自身的演化和进化能力,确保网络数据传输全程可信,提供网络安全的自主性、自适应性和自成长性能力,有效应对未知网络威胁的快速发展,是新型安全网络体系需要解决的基础科学问题。

2)未知威胁环境下网络自适应可信传输条件。如何在未知网络威胁严峻情况下,实现网络传输数据实时认证防伪,防止路由劫持,实现网络自适应可信传输,确保网络数据传输全程可信,是新型安全网络体系需要解决的首要科学问题。

3)不完备条件下未知威胁快速发现机制。如何在缺乏先验知识或者说先验知识不完备的情况下,实现未知网络威胁(包括已知威胁的变种)的快速自适应发现,是新型安全网络体系需要解决的核心科学问题。

4)不完备条件下未知威胁快速应对策略。如何在缺乏先验知识或者说先验知识不完备的情况下,实现未知网络威胁(包括已知威胁的变种)的快速应对,对未知威胁风险进行有效管控,是新型安全网络体系需要解决的关键科学问题。

2.2 主要研究内容

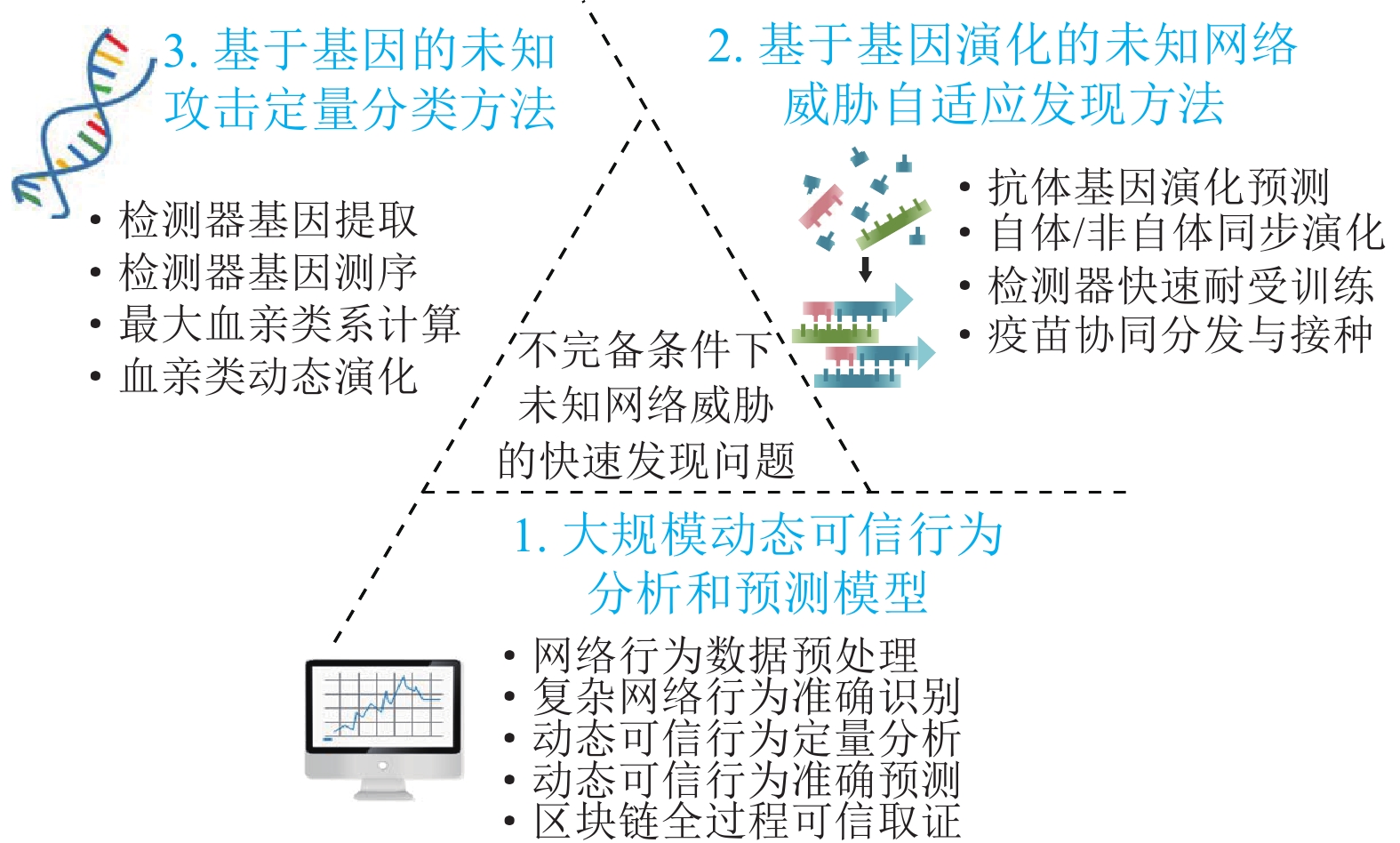

如图1所示,围绕前述的四大关键科学问题,本研究以“未知威胁”为核心,以“人工免疫” 为创新手段,分别开展1个基础理论、3大关键技术及1套原型系统的研究。首先,研究面向内生安全的网络空间安全免疫基础理论;然后,在此基础上分别开展基于mRNA免疫的可信任网络寻址与路由控制技术、大规模动态可信行为分析与未知网络威胁发现技术、基于免疫的网络动态风险评估与控制技术等3大关键技术的研究,藉此奠定基于免疫的新型网络安全体系结构的理论与方法;最后,通过构建一个面向内生安全基于免疫的新型网络原型系统并进行应用示范,对本研究成果进行技术验证,同时根据验证结果对本研究的理论及方法进行改进和提高。

2.2.1 面向内生安全基于免疫的新型网络体系结构与基础理论

模拟人体免疫系统,研究面向内生安全基于免疫的新型网络体系结构与基础理论,包括网络内生安全固有免疫模型和适应性免疫模型,前者通过基因信任、访问控制等确保网络系统自身全程可信,后者通过免疫演化进化自适应识别未知攻击;研究免疫系统基于基因的认证机理,研究基于基因证书的网络内生安全信任模型,包括网络空间安全信任锚点、基因证书、基因签名、基因鉴别、基因指派等;研究基于家族基因的网络内生安全访问控制模型,包括家族基因、访客基因、遗传信任、信任传递、信任度量、信任管理等;研究网络内生安全适应性免疫模型,包括免疫要素如自体、非自体、抗体、抗原、耐受训练、进化学习、免疫检测器生命周期、免疫应答、免疫记忆等的基本概念和实现方法等。

2.2.2 基于mRNA免疫的可信任网络寻址与路由控制技术

研究基于mRNA免疫思想,将包含可信网络基本标志、可信任路由寻址、控制等的基因证书作为mRNA疫苗注入“云–边–端”设备,产生特异性反应,实现可信任网络寻址与路由控制,包括:研究基于mRNA免疫的可信网络身份、地址、名字等网络标志符命名体系与网络基本标志的可信机理,实现与现有网络命名体系可兼容,与现有网络体系互联互通,保证网络基本标志可验证、可追溯、不可篡改;研究基于mRNA免疫的可信任网络寻址与路由控制机理和协议、网络传输通道的可信机制,建立基于免疫的网络传输通道可信模型,对传输数据实现实时认证防伪,有效识别和防范路由劫持;研究“云–边–端”异构设备之间远端可信和远程证明机制,实现基于家族基因跨可信域的“云–边–端”全过程可信认证与转发机制。

2.2.3 大规模动态可信行为分析与未知网络威胁发现技术

研究大规模动态可信行为分析技术,包括复杂多维异构多模态网络行为数据采集、特征提取与表达方法,大规模网络行为回放与数据取证方法;在大规模动态可信行为分析基础上,针对未知威胁快速发现问题,研究典型已知网络攻击基因进化演化方法,研究基于基因进化演化的未知网络威胁自适应发现方法,包括免疫检测器快速耐受训练方法、自体和非自体的同步动态演化方法、疫苗的分发与接种方法等,形成先验知识不完备条件下未知网络威胁的感知能力;研究基于攻击基因相近的网络攻击定量分类方法—网络攻击血亲分类法,包括网络攻击的血亲关系、血亲类、最大血亲类、最大血亲类系以及最大血亲类系的基因序等新概念,研究其基本概念和相应的定量计算方法,进而解决未知网络攻击自动分类问题。

2.2.4 基于免疫的网络动态风险评估与控制技术

研究基于人体体温风险预警机制的网络动态风险评估建模方法,研究检测器抗体浓度随网络攻击包括未知攻击同步动态演化模型,研究网络动态风险指标体系,包括影响网络安全动态风险的基本要素、安全属性参数及可量化的描述方式,研究网络资产重要性与网络攻击危害性计算方法,研究基于抗体浓度的网络动态风险(包括未知威胁风险)实时定量计算公式,提供先验知识不完备情况下的未知威胁风险评估能力;研究基于T细胞特异性免疫的网络威胁针对性防御策略,风险控制规则描述方式、动态风险控制知识库,实现精细化特异性免疫的网络威胁智慧化防御;研究基于免疫的快速动态反馈迭代网络动态风险控制方法,包括基于免疫的快速动态反馈迭代网络动态风险控制引擎等,形成先验知识不完备情况下的未知威胁快速应对能力。

2.2.5 面向内生安全基于免疫的新型网络原型系统研发与应用示范

研究面向内生安全基于免疫的新型网络原型系统,包括基于免疫的新型网络安全体系结构的实现、支持可信网络标志/可信任路由协议和可信认证与转发机制的高性能路由器、大规模动态可信行为分析系统、基于免疫的未知网络威胁发现系统、基于免疫的网络动态风险评估与控制系统等;研究上述原型系统的典型应用场景、部署方式以及具体的实现工具,包括系统运行硬件平台的选取、软件开发工具的选择、实现方法等等;开展跨区域、跨平台、跨行业,覆盖“云–边–端”的基于免疫的新型网络安全系统应用示范,并根据实验结果对本研究的理论及方法进行改进和提高。

图2从科学研究创新链、技术研究创新链,以及基础理论研究、关键技术突破、应用示范实验验证等两条线分别展示了各研究内容之间的逻辑关系。由图2可知:研究内容1围绕着面向内生安全基于免疫的新型网络体系结构与基础理论,开展网络内生安全固有免疫模型和网络内生安全适应性免疫模型等的研究,为研究内容2~4提供扎实的理论支撑。研究内容2~4提供网络数据传输全程可信、未知网络威胁发现与管控等关键技术,为研究内容5面向内生安全基于免疫的新型网络原型系统研发与应用示范提供直接的技术支持。反过来,研究内容5的结果为研究内容2~4提供改进的方向,研究内容2~4的结果又为研究内容1基础理论的改善指明了方向。

3. 主要技术路线

3.1 面向内生安全基于免疫的新型网络体系结构与基础理论

面向内生安全基于免疫的新型网络系统体系结构由面向内生安全的网络固有免疫与适应性免疫系统组成,如图3所示。面向内生安全的网络固有免疫系统由支持可信任路由协议和可信认证与转发机制的高性能路由器的组成,以期实现“云—边—端”全过程可信认证与转发机制;面向内生安全的网络适应性系统由大规模动态可信行为分析系统、基于免疫的未知网络威胁发现系统,以及基于免疫的网络动态风险评估与控制系统3个部分组成,网络数据将通过大规模动态行为分析系统进行行为分析,以实现网络回放与数据取证;通过基于免疫的未知网络威胁发现系统实现网络威胁自适应发现以及网络攻击定量分类;基于免疫的网络动态风险评估与控制系统将对网络攻击所造成的动态风险进行实时定量评估,并依据实时的网络动态威胁风险指标等自适应地调整当前网络的防御策略,进行自主有针对性的防御,有效地控制整个网络系统的动态风险,从而提高针对未知网络威胁(包括已知威胁的变种)自适应快速应对的能力。

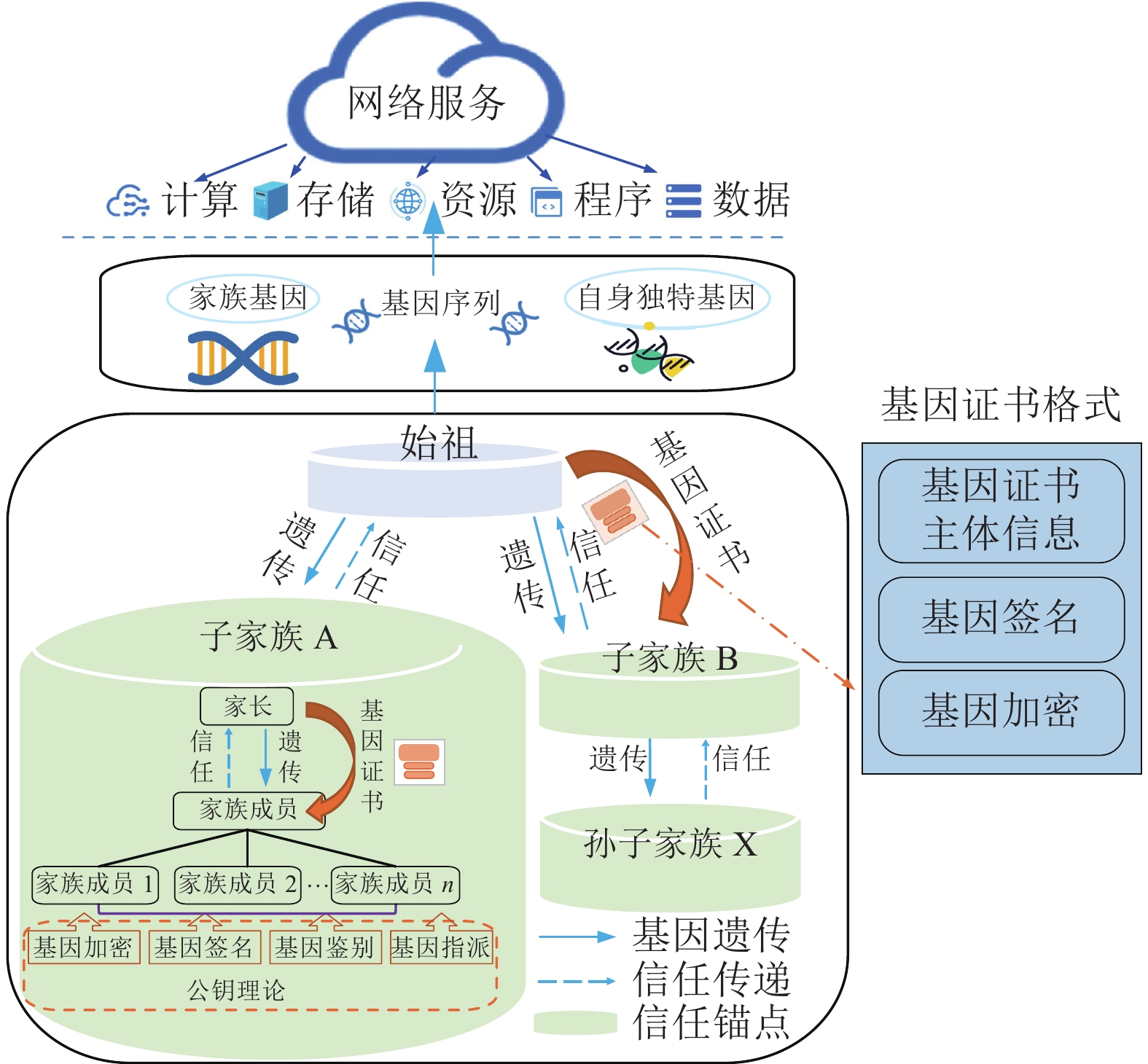

面向内生安全基于免疫的新型网络基础理论包括面向内生安全的网络固有免疫模型以及面向内生安全的网络适应性免疫模型,如图4所示。面向内生安全的网络固有免疫模型模拟人体免疫系统的固有免疫机制(又称先天免疫),通过基因信任、访问控制排除异己保护自身,确保网络系统自身全程可信,该模型又包括面向内生安全的网络信任模型、面向内生安全的网络访问控制模型等两个子模型;面向内生安全的网络适应性免疫模型通过模拟人体免疫系统的适应性免疫机制,包括免疫进化学习机理等,通过免疫演化进化学习识别未知网络攻击,进一步保护网络系统的安全,提高网络系统在未知威胁严酷环境中的生存能力。

网络内生安全信任模型的研究思路是模拟免疫系统通过基因识别自己排斥非己,如图5所示,具体过程包括:1)构造网络家族的演化图谱,定义网络中每一服务(包括各种计算/存储/网络资源,以及程序/数据等)的基因序列为其家族基因+自身独特基因;2)每一家族具有一个家长,家族成员坚信自己的家长,家族成员到始祖路径上的前辈节点构成信任锚点和信任传递机制;3)家长利用数字签名完成其成员基因证书的颁发;4)各成员利用密码技术实现基因加密、基因签名、基因鉴别、基因指派等,进而构建起基于基因证书的网络内生安全信任模型。

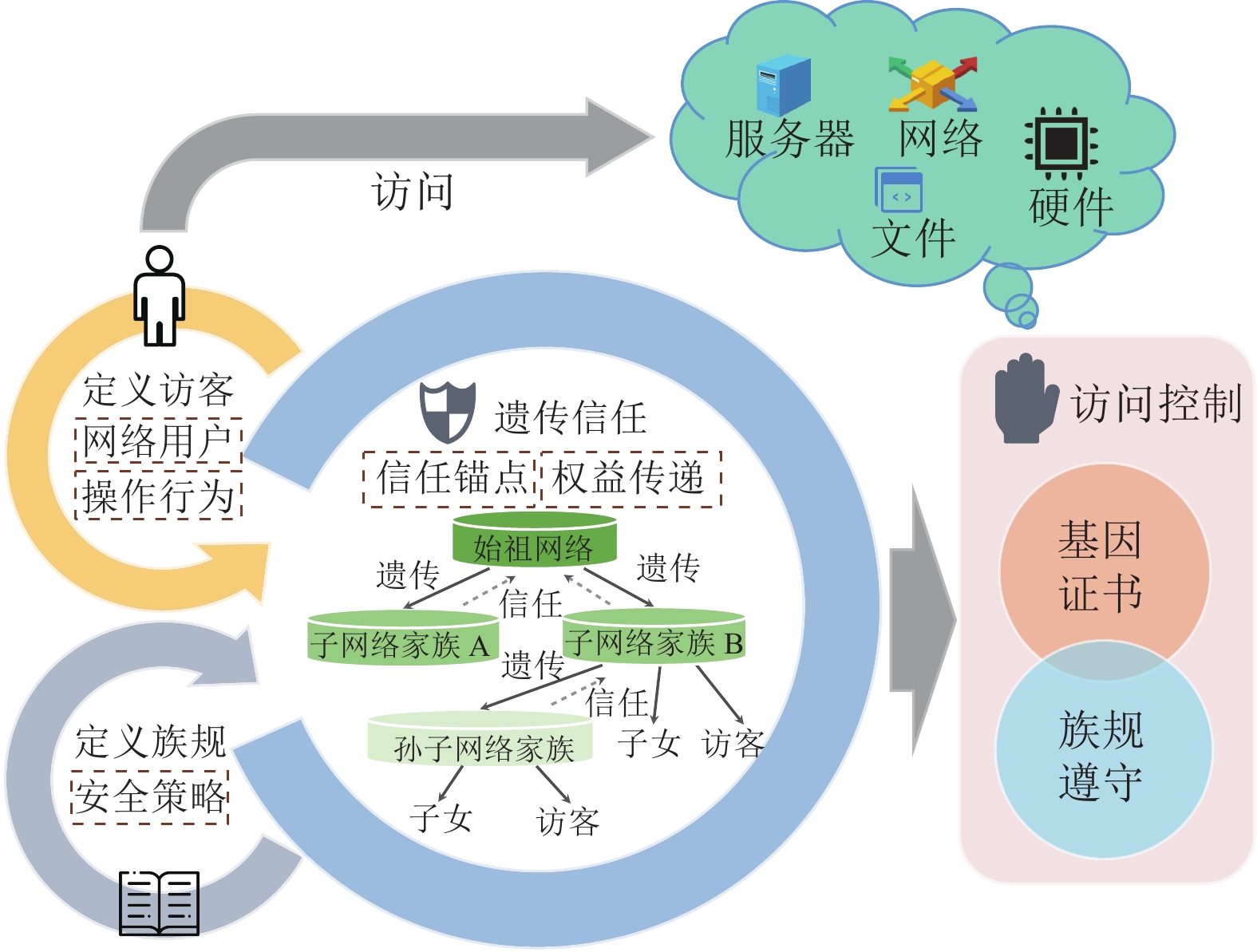

网络内生安全访问控制模型的主要研究思路是模拟人类基于家族的访问控制安全机制,如图6所示,具体过程包括:1)定义访客为网络的一个用户、或一个用户的操作行为等;2)定义族规(安全策略),包括家族成员以及访客成员必须遵守的规矩;3)遗传信任,族规可以依信任锚点遗传或继承,即长辈或子孙可以通过遗传信任获取子孙或其长辈的部分权益;4)访问控制,家长依据访问请求者的基因证书确定其需要遵守的族规,并对其实施相应的访问控制。

网络内生安全适应性免疫模型的主要思路是模拟免疫细胞的进化演化过程,使网络安全系统自身具备自我进化能力,如图7所示:1)未成熟检测器通过否定选择进行自体耐受进化为成熟检测器,否则走向死亡;2)成熟检测器在其生命周期内通过学习抗原激活进化为记忆检测器,并同时对被检测到的抗原(网络攻击)产生类似免疫系统的初次应答,形成免疫记忆,否则走向死亡(删除那些对抗原没有分类作用的检测器);3)记忆检测器无需学习,受抗原激活立即产生二次应答完成已知攻击的检测,与之对应,成熟检测器识别的是未知攻击。

3.2 基于mRNA免疫的可信任网络寻址与路由控制技术

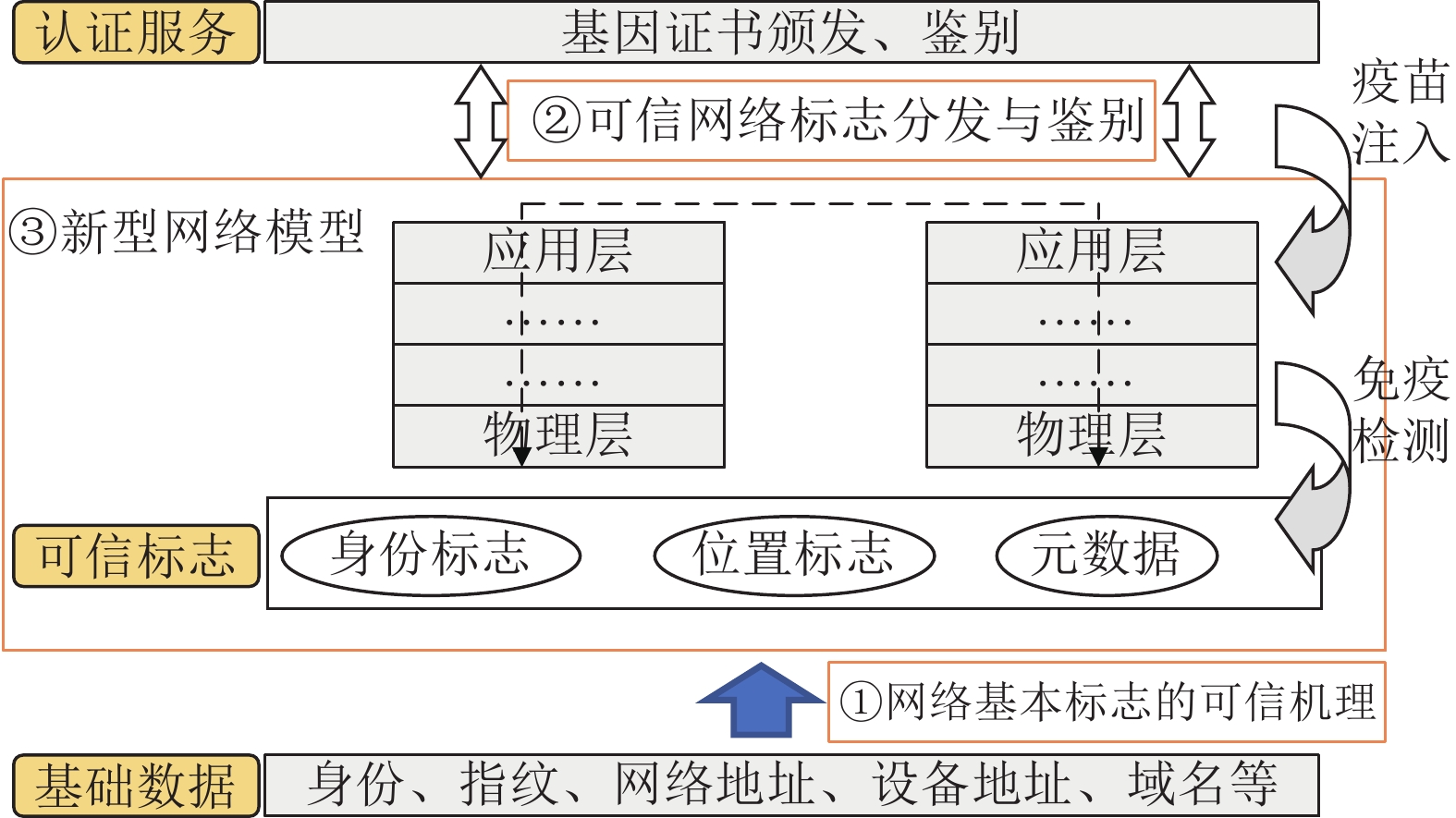

基于mRNA免疫的可信任网络寻址与路由控制技术研究的总体思路是基于mRNA免疫思想,将包含可信网络基本标志、可信任路由寻址、控制等的基因证书作为mRNA疫苗注入“云–边–端”设备,经基因表达生成目标抗原(带基因认证的数据包)并由免疫细胞检测产生特异性反应(可信任路由协议),实现可信任网络寻址与路由控制,具体过程如图8所示:1)研究基于mRNA免疫的可信网络标志模型,实现与现有网络命名体系兼容,保证网络基本标志可验证、可追溯、不可篡改;2)研究基于mRNA免疫的网络传输通道可信模型,实现对传输数据实时认证防伪,有效识别和防范路由劫持;3)研究基于家族基因的“云–边–端”可信认证与转发模型,建立跨域异构设备之间远端可信和远程证明机制,实现“云–边–端”全过程的可信认证与转发机制。

基于mRNA免疫的可信网络标志模型的主要研究思路是通过模拟mRNA免疫机理,将包含可信网络基本标志的基因证书注入“云–边–端”设备,通过对数据包内的网络标志进行鉴别以确保网络标志可信可控,如图9所示。具体步骤包括:1)基于身份标志和位置标志分离策略为网络身份、地址、名称建立网络基本标志;2)通过在“云–边–端”设备注入可鉴别网络基本标志的基因证书(即mRNA疫苗),对网络基本标志进行检测并产生特异反应,确保网络基本标志可验证、可追溯、不可篡改,研究高效、带有隐私保护的网络标志分发方案和统一规范的网络标志鉴别方案的构造方法等;3)设计支持可信网络基本标志的新型网络模型,与现有网络命名体系兼容,与现有网络体系互联互通。

基于mRNA免疫的网络传输通道可信模型的主要研究思路是将基于基因加密和基因签名的可信任路由寻址、控制注入路由设备,由路由设备免疫检测器对路由寻址、控制进行检测、认证、授权,以确保网络传输通道可信,如图10所示。具体过程包括:1)结合形式化证明等手段,通过提取并验证路由软硬件状态,确保可信任路由协议关键模块完整和功能完备,有效防范路由劫持;2)采用基于基因签名和基因鉴别的路由标志等,利用路由协议中的免疫检测器对网络层基本元素进行认证和授权,对路由信息的机密性和完整性实施保护,实现对传输数据实时认证防伪;3)基于免疫的动态路由安全监测方法实施源地址欺骗行为、前缀劫持行为、路由篡改行为等异常行为检测,根据检测结果反馈对免疫检测模型进行训练和更新。

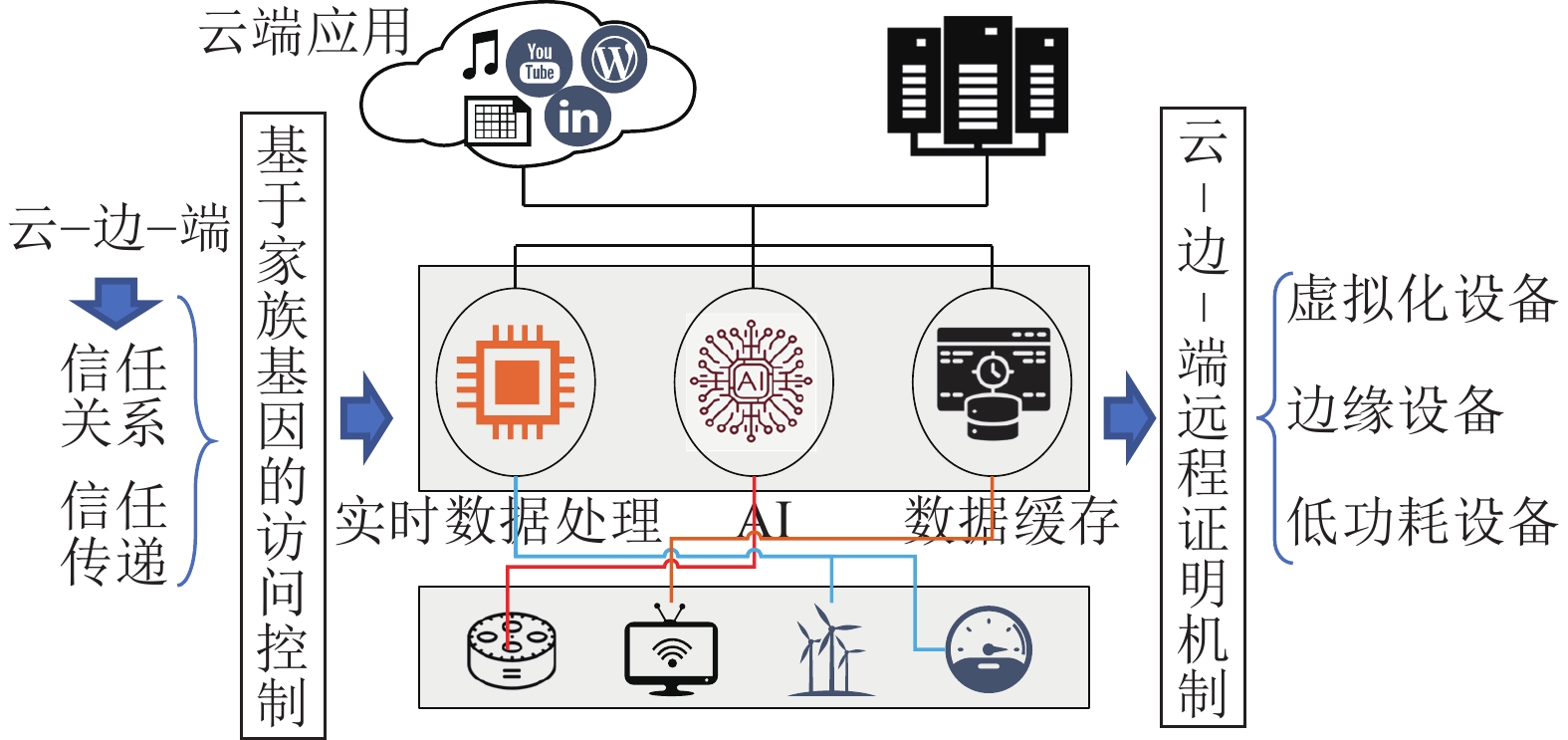

基于家族基因的“云–边–端”可信认证与转发机制的研究思路如图11所示。首先,基于家族基因的信任链传递机制,通过在“云–边–端”异构设备之间嵌入家族基因证书,实现安全高效、支持隐私保护的信任管理和访问控制方案;其次,研究适用于“云–边–端”异构设备之间的远程证明机制,可支持云端虚拟化设备、边缘设备、大规模低功耗设备等设备类型,实现异构设备之间跨可信域的“云–边–端”全过程的可信认证与转发。

3.3 大规模动态可信行为分析与未知网络威胁发现技术

大规模动态可信行为分析与未知网络威胁发现技术研究的总体思路如图12所示,具体过程包括:1)利用抗原提呈、神经网络等方法对复杂异构多模态网络行为数据进行定量分析,构建大规模动态可信行为分析和预测模型;2)通过对已知攻击基因片段进行演化预测,训练面向未知攻击的检测器,提出先验知识不完备情况下、基于基因演化的未知网络威胁自适应发现方法;3)通过对网络攻击的基因进行血亲关系分析,同时利用基因测序等方法,提出基于基因的未知网络攻击定量分类方法。

大规模动态可信行为分析和预测模型的主要研究思路如图13所示,具体步骤包括:1)复杂多维异构多模态网络行为数据采集、特征提取与形式化表达;2)基于抗原提呈、神经网络等研究网络行为识别方法,对网络行为进行准确、快速的分类;3)建立支持网络行为回放的网络威胁情报库;4)采用区块链技术实现网络行为全过程可信取证;5)对大规模动态可信行为进行定量分析,同时通过克隆选择、深度学习等方法进行行为预测,建立大规模动态可信行为分析和预测模型。

基于基因演化的未知网络威胁自适应发现方法中记忆检测器识别已知攻击,成熟检测器发现的是未知网络攻击,如图14所示,其主要思路是:1)通过自体与非自体动态演化获取与真实网络环境同步动态演化能力;2)通过自体层次聚类实现检测器的快速动态耐受训练;3)通过基于连续风险值的模糊威胁判决降低误报率;4)通过疫苗的分发与接种避免类似攻击在网络中传播蔓延;5)通过免疫记忆反馈机制淘汰错误记忆;6)通过对抗体基因库和典型安全威胁基因库中已知攻击基因片段进行基因进化演化学习,不断训练出大量新的检测器,实现对未知攻击的演化预测识别。

基于基因的未知攻击定量分类方法的主要思路如图15所示,具体步骤包括:1)基于基因定义检测器之间的血亲关系;2)通过相似关系计算检测器的血亲类、最大血亲类;3)对检测器进行基因测序、计算最大血亲类系及其基因序;4)通过计算新进记忆检测器的最大血亲类基因序、获取未知攻击的分类及特征;5)利用血亲类的动态演化机制,推演其动态扩张、分裂、消亡等过程,以适应未知攻击的变化过程,提供未知攻击分类的进化演化能力。

3.4 基于免疫的网络动态风险评估与控制技术

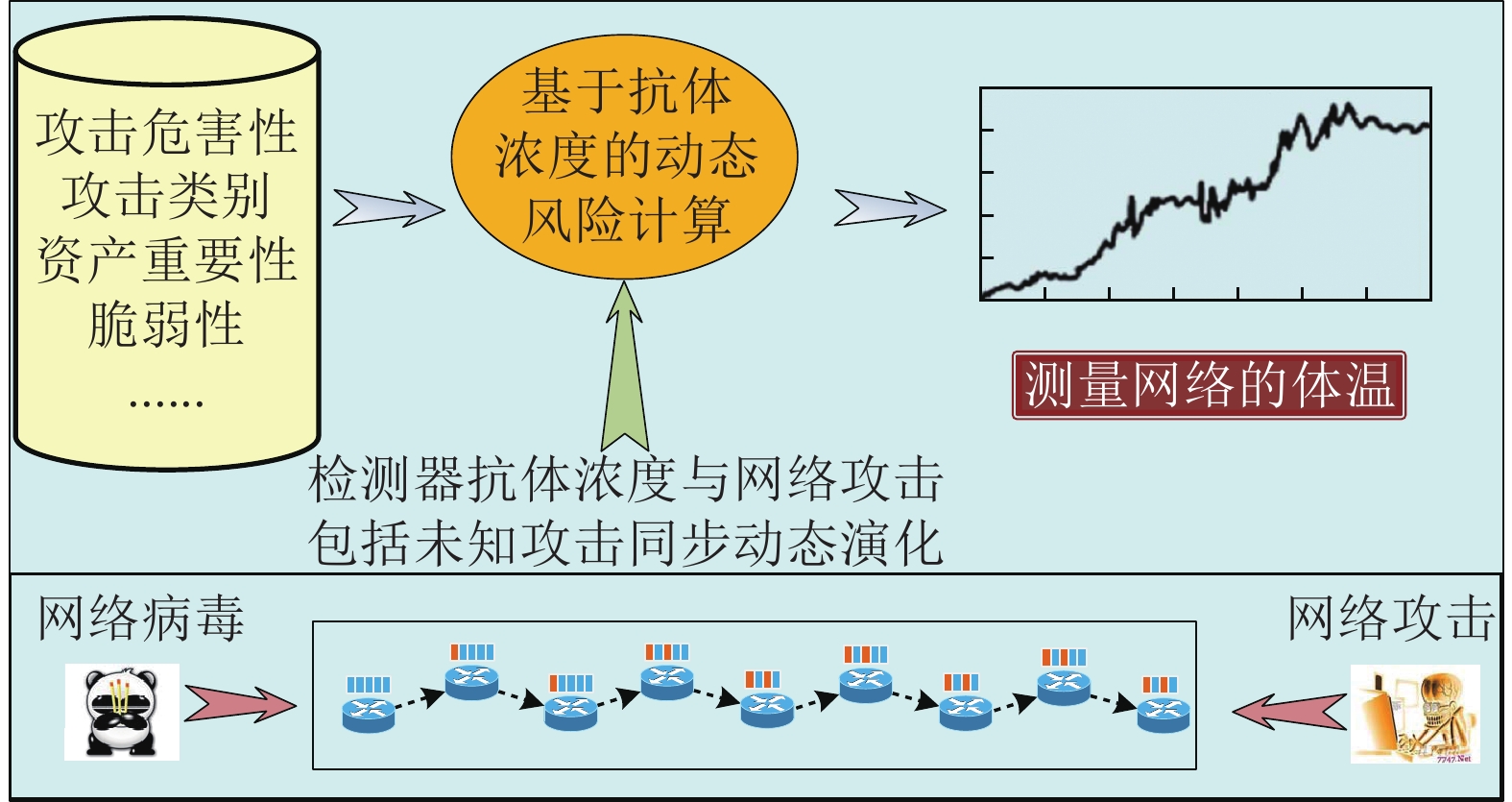

基于免疫的网络动态风险评估与控制技术研究的总体思路如图16所示,具体过程包括:1)模拟人体体温风险预警机制,研究网络动态风险实时定量评估方法,通过测量网络的“体温”,提供先验知识不完备情况下的未知威胁风险评估能力;2)模拟T细胞的特异性防御免疫机制,研究针锋相对的防御手段,实现精细化特异性免疫的网络威胁智慧化防御;3)模拟人体免疫反馈体温控制机制,研究基于免疫的快速动态反馈迭代网络动态风险控制方法,取代传统的孤立静态防御模式,形成先验知识不完备情况下的未知威胁快速应对能力。

如图17所示,基于人体体温风险预警机制的网络动态风险评估模型的核心思想是模拟“人体体温风险预警”机制,以及人体免疫系统“抗体浓度随入侵病毒同步动态演化”:当检测器发现未知威胁时,模拟人体免疫系统的克隆原理,提高相应检测器抗体的浓度;当安全威胁减弱时,模拟免疫反馈机制,降低相应检测器抗体的浓度。显然,当前系统中检测器抗体的浓度与系统的安全威胁变化指标等具有一一对应的关系。因此,通过测量当前系统中检测器的抗体浓度,就可准确获知当前系统面临的动态风险,从而解决“未知威胁风险度量”这一技术难题。

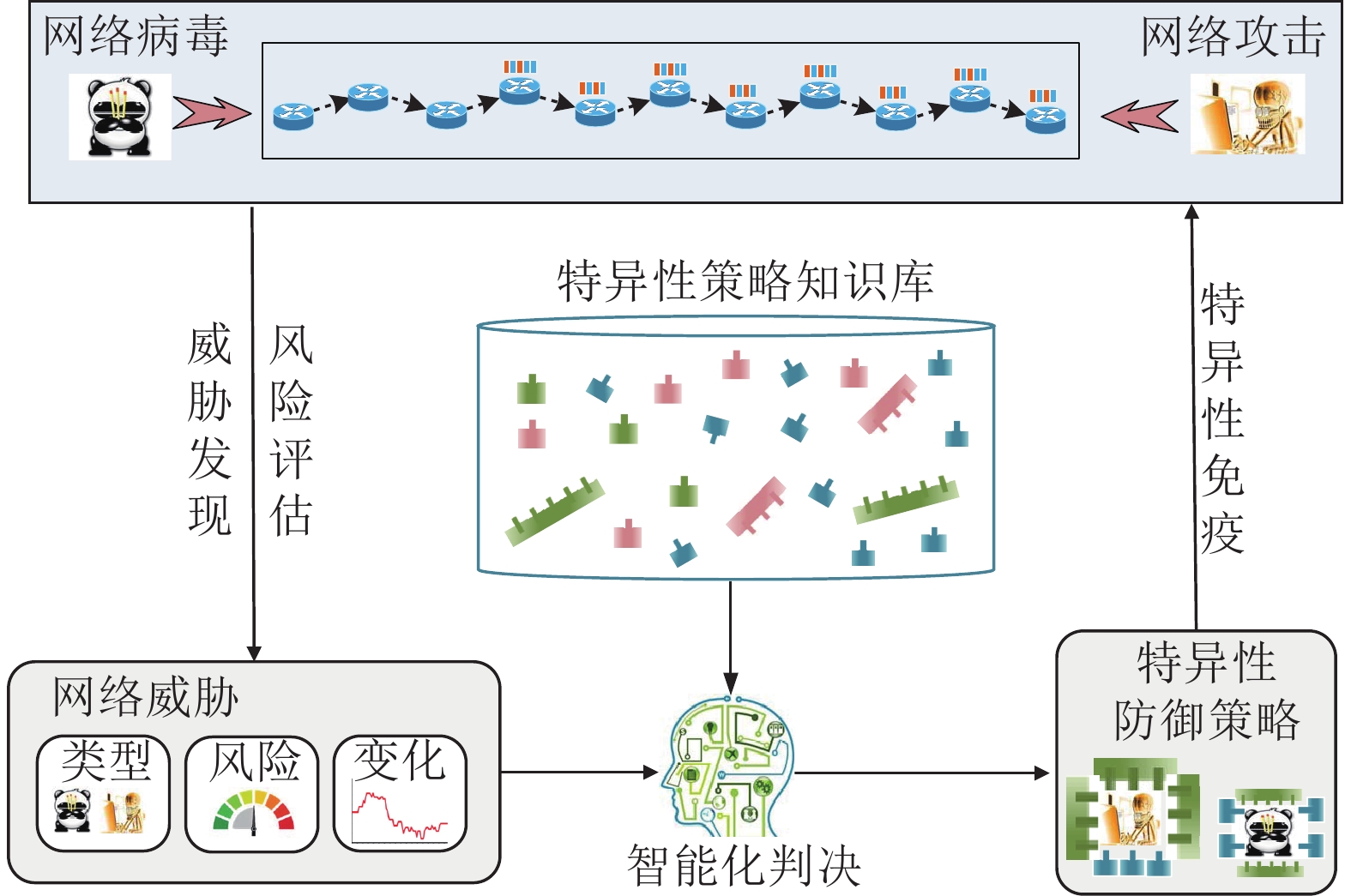

如图18所示,基于T细胞特异性免疫的网络威胁针对性防御策略的核心思想是模拟T细胞特异性免疫机制,实现网络安全防御与真实网络环境的同步动态演进,针对不同的安全威胁以及不同的风险等级,实施不同的、针锋相对的特异性防御策略,包括封堵、疫苗接种、限制服务、流量控制、日志告警、远程打击等主动防御方法,取代传统静态、单一、被动的防御方法,实现动态化、精细化、智慧化主动防御,提高网络系统在复杂严酷环境下的生存能力。

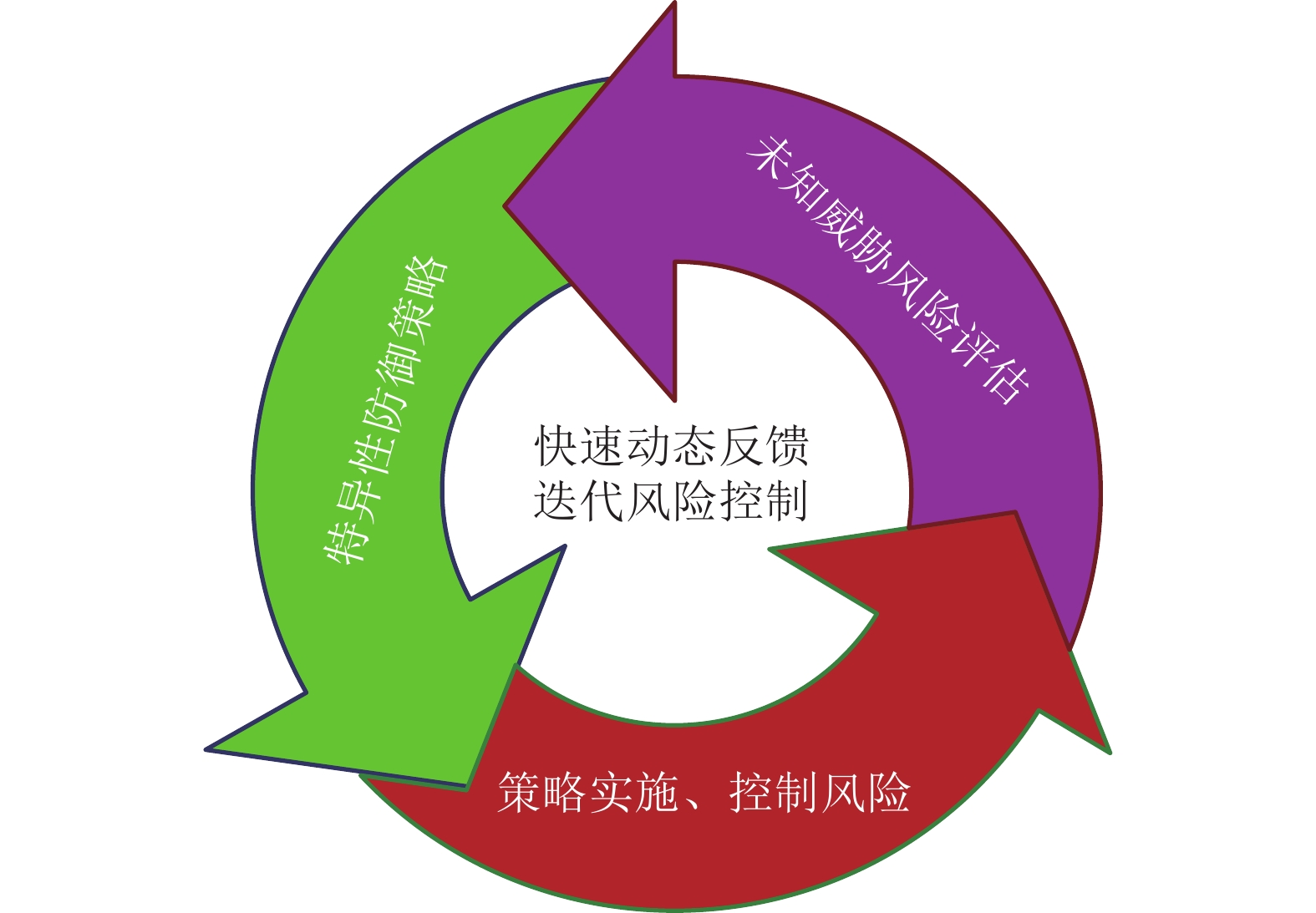

基于免疫的快速动态反馈迭代风险控制方法的核心思想是模拟人体免疫反馈体温控制机制:虽然没有当前未知攻击完整的先验知识,但是可以尝试每次控制风险的一个因素,然后,依据上一次风险控制后的风险变化情况,再次选择针对性防御策略,进一步控制风险,如图19所示,通过对未知威胁风险评估、特异性防御策略、策略实施控制风险3个过程迭代往复,对未知网络威胁进行快速动态反馈迭代控制,可以迅速将未知网络威胁风险控制在能够接受的范围,从而形成先验知识不完备情况下的未知威胁快速应对能力。

3.5 面向内生安全基于免疫的新型网络原型系统研发方案

面向内生安全基于免疫的新型网络原型系统体系架构如图20所示,包括4个部分:1)支持可信任路由协议和可信认证与转发机制的高性能路由器,2)大规模动态可信行为分析系统,3)基于免疫的未知网络威胁发现系统,4)基于免疫的网络动态风险评估与控制系统。原型系统提供“云–边–端”全过程的可信认证与转发机制,传输数据的实时认证防伪等功能,具备未知威胁发现、风险评估以及风险控制能力,提供网络安全系统自身演进能力,以适应日益严重的未知网络威胁,提高网络系统在复杂严酷环境下的生存能力。

4. 成果展望

围绕网络内生安全免疫技术研究面临的四大关键科学问题,本研究开展面向内生安全基于免疫的新型网络体系结构与基础理论、基于 mRNA 免疫的可信任网络寻址与路由控制技术、大规模动态可信行为分析与未知网络威胁发现技术、以及基于免疫的网络动态风险评估与控制技术等4个方面的研究,获得以下5个方面的成果创新,为实现网络内生安全免疫核心技术的国产化提供技术支撑。

提出一种面向内生安全的网络空间安全免疫体系结构,通过模拟人体免疫系统的基本原理,提供如同人体免疫系统一样的网络内生安全能力,实现对未知威胁的自适应演进发现和应对,探索突破传统网络系统在面临新的安全威胁时只能以“打补丁”为主进行被动防御的技术瓶颈。

提出一种基于mRNA免疫的可信任网络寻址与路由控制方法,通过将具备自适应和自我演进能力的mRNA疫苗注入“云–边–端”设备,提供基于免疫的网络传输通道的可信机制,以有效识别和防范路由劫持,探索未知威胁情况下的网络自适应可信传输这一技术难题。

提出一种基于基因进化演化的未知网络威胁自适应发现方法,通过基因进化演化、动态自体、聚类、LRU钳制等方法,形成先验知识不完备条件下未知网络威胁的快速发现能力,突破传统检测器训练的时空代价呈指数增长技术瓶颈,探索未知网络威胁快速发现难题。

提出一种基于人体体温预警机制的网络动态风险实时定量计算方法,通过模拟人体免疫系统“体温风险预警”以及“抗体浓度与入侵病毒同步动态演化”机制,提供先验知识不完备情况下的未知威胁风险评估能力,探索未知网络威胁风险实时定量评估这一的技术难题。

提出一种基于特异性免疫的快速动态反馈迭代网络风险控制方法,通过模拟免疫系统T细胞特异性免疫以及免疫反馈迭代风险控制机制,实现未知攻击的自适应防御,突破传统基于静态被动防御的“马奇诺防线”技术瓶颈,探索解决未知网络威胁的快速应对这一技术难题。

5. 结 论

目前,网络空间安全技术发展日新月异,国内外网络应用环境日益复杂,未知网络威胁日益严重,传统网络安全以“打补丁”为主的被动防御具有较大的盲目性和被动性,不能适应日益复杂、多变、矛盾尖锐的真实网络环境。内生安全支撑的新型网络体系结构与关键技术问题的研究,是目前中国网络空间安全方面亟待解决的重大关键问题之一。对此,本研究以“未知威胁”为核心,“人工免疫”为创新手段,开展了1个基础理论、3项关键技术,以及一套原型系统的研究,建立了内生安全免疫支撑的新型网络安全系统的基础理论和方法,对网络内生安全免疫的科学研究、技术研发、产业发展等具有十分重要的理论意义和实际应用价值。本研究对实现网络内生安全核心技术的国产化,为中国的信息化进程提供有力的支持,对保障中国网络基础设施安全,促进中国网络空间安全产业等具有重大的意义。

-

-

[1] Kaspersky security bulletin 2021[EB/OL].[2022–10–01].https://www.kaspersky.com/about/press-releases/2021_new-malicious-files-discovered-daily-grow-by-57-to-380000-in-2021. [2] Klarreich E.Inspired by immunity[J].Nature,2002,415(6871):468–470. doi: 10.1038/415468a [3] Balthrop J,Forrest S,Newman M E J,et al.Technological networks and the spread of computer viruses[J].Science,2004,304(5670):527–529. doi: 10.1126/science.1095845 [4] Dasgupta D,Yu S,Majumdar N S.MILA–multilevel immune learning algorithm and its application to anomaly detection[J].Soft Computing,2005,9(3):172–184. doi: 10.1007/s00500-003-0342-7 [5] Cohen I R.Real and artificial immune systems:Computing the state of the body[J].Nature Reviews Immunology,2007,7(7):569–574. doi: 10.1038/nri2102 [6] Timmis J.Artificial immune systems—Today and tomorrow[J].Natural Computing,2007,6(1):1–18. doi: 10.1007/s11047-006-9029-1 [7] Timmis J,Andrews P,Owens N,et al.An interdisciplinary perspective on artificial immune systems[J].Evolutionary Intelligence,2008,1(1):5–26. doi: 10.1007/s12065-007-0004-2 [8] Okamoto T,Ishida Y.Towards an immunity-based system for detecting masqueraders[J].International Journal of Knowledge-Based and Intelligent Engineering Systems,2009,13(3/4):103–110. [9] Twycross J,Aickelin U.Detecting anomalous process behaviour using second generation artificial immune systems[J].SSRN Electronic Journal,2010,6(3/4):301–327. doi: 10.2139/ssrn.2823358 [10] Kephart J O.Learning from nature[J].Science,2011,331(6018):682–683. doi: 10.1126/science.1201003 [11] Chmielewski A,Wierzchoń S T.Hybrid negative selection approach for anomaly detection[M]//Computer Information Systems and Industrial Management.Berlin:Springer Berlin Heidelberg,2012:242–253. [12] Lima F P A,Lotufo A D P,Minussi C R.Disturbance detection for optimal database storage in electrical distribution systems using artificial immune systems with negative selection[J].Electric Power Systems Research,2014,109:54–62. doi: 10.1016/j.jpgr.2013.12.010 [13] Blum C,Lozano J A,Davidson P P.An artificial bioindicator system for network intrusion detection[J].Artificial Life,2015,21(2):93–118. doi: 10.1162/ARTL_a_00162 [14] Branitskiy A,Kotenko I.Network attack detection based on combination of neural,immune and neuro-fuzzy classifiers[C]//Proceedings of the 2015 IEEE 18th International Conference on Computational Science and Engineering.Porto:IEEE,2016:152–159. [15] Jha M,Acharya R.An immune inspired unsupervised intrusion detection system for detection of novel attacks[C]//Proceedings of the 2016 IEEE Conference on Intelligence and Security Informatics(ISI).Tucson:IEEE,2016:292–297. [16] Greensmith J,Jackson A M,Spendlove I.Exploiting the plasticity of primary and secondary response mechanisms in artificial immune systems[C]//Proceedings of the 2016 on Genetic and Evolutionary Computation Conference Companion.New York:ACM,2016:7–8. [17] Wagner N,Sahin C S,Pena J,et al.A nature-inspired decision system for secure cyber network architecture[C]//Proceedings of the 2017 IEEE Symposium Series on Computational Intelligence(SSCI).Honolulu:IEEE,2018:1–8. [18] Nuakoh E B,Anwar M.Detecting impersonation in social network sites(SNS) using artificial immune systems(AIS)[C]//Proceedings of the SoutheastCon.St.Petersburg:IEEE,2018:1–3. [19] Mayer A,Zhang Yaojun,Perelson A S,et al.Regulation of T cell expansion by antigen presentation dynamics[J].Proceedings of the National Academy of Sciences of the United States of America,2019,116(13):5914–5919. doi: 10.1073/pnas.1812800116 [20] 李涛.计算机免疫学[M].北京:电子工业出版社,2004. [21] 李涛.Idid:一种基于免疫的动态入侵检测模型[J].科学通报,2005,50(17):1912–1919. doi: 10.3321/j.issn:0023-074X.2005.17.020 Li Tao.Idid:A dynamic intrusion detection model based on immunity[J].Chinese Science Bulletin,2005,50(17):1912–1919 doi: 10.3321/j.issn:0023-074X.2005.17.020 [22] 李涛.基于免疫的网络安全风险检测[J].中国科学(E辑:信息科学),2005,35(8):798–816. Li Tao.Network security risk detection based on immunity[J].Science in China(Series E:Information Sciences),2005,35(8):798–816 [23] 吴作顺,窦文华,朱小俊.负选择模型中初始检测器集的一个生成算法[J].电子学报,2003,31(5):687–689. doi: 10.3321/j.issn:0372-2112.2003.05.012 Wu Zuoshun,Dou Wenhua,Zhu Xiaojun.An algorithm to generate detectors in negative selection model[J].Acta Electronica Sinica,2003,31(5):687–689 doi: 10.3321/j.issn:0372-2112.2003.05.012 [24] 吴泽俊,钱立进,梁意文.入侵检测系统中基于免疫的克隆选择算法[J].计算机工程,2004,30(6):50–52. doi: 10.3969/j.issn.1000-3428.2004.06.021 Wu Zejun,Qian Lijin,Liang Yiwen.An immunity-based clonal selection algorithm for intrusion detection systems[J].Computer Engineering,2004,30(6):50–52 doi: 10.3969/j.issn.1000-3428.2004.06.021 [25] Zhang Zeming,Luo Wenjian,Wang Xufa.Designing abstract immune mobile agents for distributed intrusion detection[C]//Proceedings of the 2005 International Conference on Neural Networks and Brain.Beijing:IEEE,2006:748–753. [26] Zhang Yufang,Sun Guihua,Xiong Zhongyang.A novel method of intrusion detection based on artificial immune system[C]//Proceedings of the 2006 International Conference on Machine Learning and Cybernetics.Dalian:IEEE,2009:1602–1608. [27] Mo Hongwei,Xu Lifang.Research of immune network clone optimization algorithm[C]//Proceedings of the 2008 IEEE Congress on Evolutionary Computation(IEEE World Congress on Computational Intelligence).Hong Kong:IEEE,2008:3822–3826. [28] 安辉耀,吴泽俊,王新安,等.用于网络入侵检测的群体协同人工淋巴细胞模型[J].通信学报,2010,31(9):122–130. doi: 10.3969/j.issn.1000-436X.2010.09.016 An Huiyao,Wu Zejun,Wang Xin’an,et al.Population-based cooperative artificial lymphocyte model for network intrusion detection[J].Journal on Communications,2010,31(9):122–130 doi: 10.3969/j.issn.1000-436X.2010.09.016 [29] Fu Rongrong,Zheng Kangfeng,Lu Tianliang,et al.Biologically inspired anomaly detection for hierarchical wireless sensor networks[J].Journal of Networks,2012,7(8):1214–1219. doi: 10.4304/jnw.7.8.1214-1219 [30] Fu R R,Zheng K F,You F C,et al.Anomaly detection algorithm based on fuzzy and immune theory in wireless sensor networks[J].Journal of Nanjing University of Science and Technology,2012,36:137–142. [31] Zeng Jinquan,Qin Zhiguang,Tang Weiwen.Anomaly detection using a novel negative selection algorithm[J].Journal of Computational and Theoretical Nanoscience,2013,10(12):2831–2835. doi: 10.1166/jctn.2013.3286 [32] Tan Ying,Ruan Guangchen.Uninterrupted approaches for spam detection based on SVM and AIS[J].International Journal of Computational Intelligence,2014,1(1):1–26. [33] 王鑫,张钰,蒋华,等.基于危险理论和DCA的WSNs入侵检测系统模型[J].传感器与微系统,2014,33(4):102–105. doi: 10.13873/j.1000-97872014.04.033 Wang Xin,Zhang Yu,Jiang Hua,et al.Intrusion detection system model for WSNs based on danger theory and DCA[J].Transducer and Microsystem Technologies,2014,33(4):102–105 doi: 10.13873/j.1000-97872014.04.033 [34] Shi Yuanquan,Li Renfa,Zhang Yu,et al.An immunity-based time series prediction approach and its application for network security situation[J].Intelligent Service Robotics,2015,8(1):1–22. doi: 10.1007/s11370-014-0160-z [35] Gong Tao,Fan Tiantian,Guo Jizheng,et al.GPU-based parallel optimization of immune convolutional neural network and embedded system[J].Engineering Applications of Artificial Intelligence,2017,62:384–395. doi: 10.1016/j.engappai.2016.08.019 [36] 魏明军,王月月,金建国.一种改进免疫算法的入侵检测设计[J].西安电子科技大学学报,2016,43(2):126–131. Wei Mingjun,Wang Yueyue,Jin Jianguo.Intrusion detection design of the impoved immune algorithm[J].Journal of Xidian University,2016,43(2):126–131 [37] 钟晓睿,杨靖琦.基于Petri网的安全免疫态势建模与预测[J].计算机应用研究,2017,34(11):3459–3462. doi: 10.3969/j.issn.1001-3695.2017.11.058 Zhong Xiaorui,Yang Jingqi.Model and prediction of security immune situation based on Petri net[J].Application Research of Computers,2017,34(11):3459–3462 doi: 10.3969/j.issn.1001-3695.2017.11.058 [38] 徐杨,袁峰,林琪,等.基于混合人工免疫算法的流程挖掘事件日志融合方法[J].软件学报,2018,29(2):396–416. doi: 10.13328/j.cnki.jos.005253 Xu Yang,Yuan Feng,Lin Qi,et al.Merging event logs for process mining with a hybrid artificial immune algorithm[J].Journal of Software,2018,29(2):396–416 doi: 10.13328/j.cnki.jos.005253 [39] 吕婧淑,杨培,陈文,等.基于免疫的区块链eclipse攻击的异常检测[J].计算机科学,2018,45(2):8–14. doi: 10.11896/j.issn.1002-137X.2018.02.002 Lv Jingshu,Yang Pei,Chen Wen,et al.Abnormal detection of eclipse attacks on blockchain based on immunity[J].Computer Science,2018,45(2):8–14 doi: 10.11896/j.issn.1002-137X.2018.02.002 [40] 贾琳,杨超,宋玲玲,等.改进的否定选择算法及其在入侵检测中的应用[J].计算机科学,2021,48(6):324–331. doi: 10.11896/jsjkx.200400033 Jia Lin,Yang Chao,Song Lingling,et al.Improved negative selection algorithm and its application in intrusion detection[J].Computer Science,2021,48(6):324–331 doi: 10.11896/jsjkx.200400033

李涛(1965—),男,教授,博士. 研究方向:网络安全. E-mail:

李涛(1965—),男,教授,博士. 研究方向:网络安全. E-mail:

下载:

下载: